6. Gestion des habilitations

6.1. Introduction

6.1.1. Documents de référence

Document |

Date de la version |

|---|---|

NF Z 44022 – MEDONA – Modélisation des données pour l’archivage |

18/01/2014 |

Standard d’échange de données pour l’archivage – SEDA – v. 2.1 |

06/2018 |

Standard d’échange de données pour l’archivage – SEDA – v. 2.2 |

02/2022 |

Standard d’échange de données pour l’archivage – SEDA – v. 2.3 |

06/2023 |

Vitam – Structuration des Submission Information Package (SIP) |

|

6.1.2. Présentation du document

Le document présente les fonctionnalités associées à la gestion et à l’utilisation des habilitations dans la solution logicielle Vitam.

Il s’articule autour des axes suivants :

une présentation des différentes habilitations : certificat applicatif, certificat personnel, profil de sécurité, contexte applicatif, contrat d’entrée, contrat d’accès, et de la manière dont le Standard d’échanges de données pour l’archivage (SEDA) et le modèle de données de la solution logicielle Vitam sont utilisés pour les formaliser ;

une présentation des mécanismes mis en œuvre dans la solution logicielle Vitam pour gérer ces habilitations ;

des recommandations aux ministères porteurs, partenaires et utilisateurs de la solution logicielle Vitam sur la manière d’utiliser les fonctionnalités associées à ces habilitations.

Le présent document décrit les fonctionnalités offertes au terme de la version 9.0 (automne 2025). Il a vocation à être amendé, complété et enrichi au fur et à mesure de la réalisation de la solution logicielle Vitam et des retours et commentaires formulés par les ministères porteurs et les partenaires du programme.

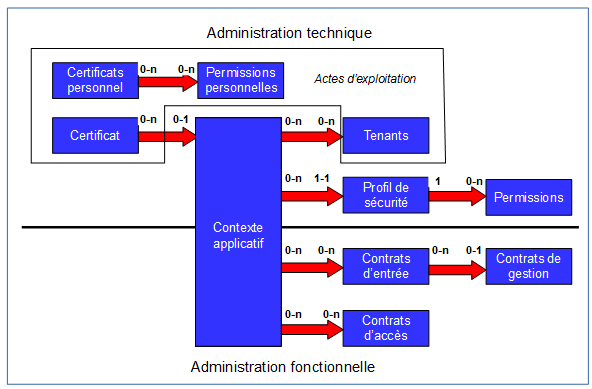

6.2. Administration des habilitations

Les habilitations sont l’ensemble des droits et permissions attribués par la solution logicielle Vitam à une application externe et permettant à cette dernière d’accéder aux différents services proposés par la solution logicielle Vitam.

La solution logicielle Vitam met à disposition un ensemble d’outils permettant de gérer les habilitations :

les certificats applicatifs et les certificats personnels ;

les contextes applicatifs, les profils de sécurité, les contrats d’entrée et les contrats d’accès.

6.2.1. Certificat applicatif

6.2.1.1. Description

Le certificat applicatif correspond à une carte d’identité numérique. Il permet d’identifier et d’authentifier une application souhaitant accéder aux services de la solution logicielle Vitam.

Pour ce faire, il doit être obligatoirement :

déclaré dans la solution logicielle Vitam ;

associé à au moins un contexte applicatif.

6.2.1.2. Formalisation

Les certificats applicatifs sont enregistrés dans la base de données MongoDB, dans la collection « Certificate », sous la forme d’enregistrements au format JSON. Enregistrement d’un certificat :

{

"_id": "aeaaaaaaaahgnmn7aac46almhn4jtsiaaaaq",

"SubjectDN": "EMAILADDRESS=support@programmevitam.fr, CN=vitam-vitam, OU=Vitam, O=Vitam, L=Paris, ST=IDF, C=FR",

"ContextId": "CT-000001",

"SerialNumber": "4",

"Certificate": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUdJVENDQkFtZ0F3SUJBZ0lCQkRBTkJna3Foa2lHOXcwQkFRc0ZBRENCa3pFTE1Ba0dBMVVFQmhNQ1JsSXgKRERBS0JnTl[...]ZZRXR0RXdCS0c3dTgyQ0FjUVE2cS9JQWQxV0gvTS9sbDM1Qwo3NGVqSWxSSWk0YmRxcklaYlFjdVB4UEpQRTZEdE5nNDlYemlQUWJuWnhFREtBNE1zQT09Ci0tLS0tRU5EIENFUlRJRklDQVRFLS0tLS0=",

"IssuerDN": "EMAILADDRESS=support@programmevitam.fr, CN=vitam-root-ca-vitam, OU=Vitam, O=Vitam, L=Paris, ST=IDF, C=FR",

"Status": "VALID",

"ExpirationDate": "2025-01-30T22:13:43.000"

}

Un certificat applicatif doit comporter les éléments suivants[1] :

Champ |

Description |

|---|---|

_id |

identifiant unique dans l’ensemble du système, fourni par ce dernier (champ obligatoire). |

SubjectDN |

identifiant unique du certificat applicatif ou Distinguished Name (champ obligatoire). |

ContextId |

identifiant signifiant du contexte applicatif associé au certificat applicatif (champ obligatoire). |

SerialNumber |

numéro de série du certificat applicatif (champ obligatoire). |

IssuerDN |

identifiant unique ou Distinguished Name de l’autorité de certification (champ obligatoire). |

Certificate |

clé du certificat applicatif (champ obligatoire). |

Status |

statut du certificat applicatif (champ obligatoire) : |

ExpirationDate |

date d’expiration du certificat (champ obligatoire). |

6.2.1.3. Mécanismes mis en œuvre par la solution logicielle Vitam

La solution logicielle Vitam intègre un référentiel des certificats applicatifs, administrable par un utilisateur doté des droits adéquats (administrateur technique) et géré dans une collection particulière[2].

Il est possible de réaliser les opérations présentées ci-dessous.

6.2.1.3.1. Import

Au moment de l’installation de la solution logicielle Vitam

La solution logicielle Vitam intègre par défaut des habilitations, automatiquement importées lors de l’initialisation de la plate-forme, dans le but de permettre un accès direct à l’ensemble de ses services. En plus d’un contexte applicatif, donnant accès à l’ensemble des tenants, et d’un profil de sécurité, référençant l’ensemble des permissions, elle fournit un certificat applicatif, utilisé pour déployer la solution logicielle Vitam[3].

Cette action, relevant d’un acte d’administration technique, fait l’objet d’une journalisation dans les logs, contrairement aux actions d’import du contexte applicatif et du profil de sécurité fournis par défaut par la solution logicielle Vitam, qui sont tracées dans le journal des opérations du tenant d’administration.

Points d’attention : le certificat applicatif fourni par défaut par la solution logicielle Vitam n’est pas destiné à être utilisé par une plate-forme en production. Il a vocation à :

faciliter le déploiement d’une plate-forme et précéder l’utilisation d’un certificat de production ;

être utilisé par une plate-forme de tests.

Après installation de la solution logicielle Vitam

Dans la solution logicielle Vitam, il est possible de générer 1 à n certificat(s) applicatif(s). Cet ajout relève d’opérations d’administration technique et s’effectue au moyen des API.

Par cette génération, 1 à n certificat(s) applicatif(s) sont ajoutés au référentiel des certificats applicatifs[4].

Cette action, relevant d’un acte d’administration technique, fait l’objet d’une journalisation dans les logs, contrairement aux actions d’import du contexte applicatif et du profil de sécurité fournis par défaut par la solution logicielle Vitam, qui sont tracées dans le journal des opérations du tenant d’administration.

6.2.1.3.2. Recherche

La solution logicielle Vitam permet à un exploitant d’accéder à la liste des certificats, ainsi qu’aux habilitations qui lui sont associées. Pour un certificat donné, elle renvoie l’ensemble des informations relatives au :

contexte applicatif qui lui est attribué,

profil de sécurité déclaré dans ce dernier[5].

Cette action relève d’un acte d’administration technique et ne fait pas l’objet d’une journalisation.

6.2.1.3.3. Mise à jour

La solution logicielle permet de mettre à jour unitairement des certificats[6]. Cette mise à jour consiste à remplacer un certificat en fin de vie par un nouveau certificat et, de fait, entraîne la suppression du certificat en fin de vie.

Cette mise à jour peut avoir un impact sur les interactions entre l’application versante et/ou accédante et la solution logicielle Vitam. Cette opération ne s’effectue qu’au moyen des API et relève d’une opération d’administration technique.

Cette action, relevant d’un acte d’administration technique, fait l’objet d’une journalisation dans les logs fournis par défaut par la solution logicielle Vitam.

6.2.1.3.4. Suppression

La solution logicielle permet de supprimer unitairement des certificats[7].

Cette suppression peut avoir un impact sur les interactions entre l’application versante et/ou accédante et la solution logicielle Vitam. Cette opération ne s’effectue qu’au moyen des API et relève d’une opération d’administration technique.

Cette action, relevant d’un acte d’administration technique, fait l’objet d’une journalisation dans les logs fournis par défaut par la solution logicielle Vitam.

6.2.1.4. Conseils de mise en œuvre

À l’issue de cette dernière phase de réalisation de fonctionnalités concernant les habilitations, l’équipe projet Vitam est en mesure de fournir quelques recommandations de mise en œuvre. La solution logicielle permet de créer, modifier et supprimer les certificats applicatifs. Certaines actions peuvent avoir un impact sur les interactions entre l’application versante et/ou accédante et la solution logicielle Vitam.

6.2.1.4.1. Quand et comment créer un certificat applicatif ?

Un service externe souhaitant utiliser les services de la solution logicielle Vitam doit avoir déclaré son certificat applicatif dans la solution logicielle Vitam. Ce certificat doit être associé à un contexte dès la création de celui-ci, sans quoi l’application cherchant à s’authentifier à la solution logicielle Vitam ne pourra accéder à aucun de ses services.

La création d’un certificat applicatif peut intervenir à différents moments :

lors de l’initialisation de la plate-forme : il est obligatoire de disposer d’un certificat applicatif, en plus d’un contexte applicatif et d’un profil de sécurité, pour pouvoir utiliser les services de la solution logicielle Vitam. Cette dernière propose un certificat par défaut, destiné à être utilisé dans deux cas :

pour le déploiement de la plate-forme, afin de faciliter son installation, ainsi que le paramétrage du certificat applicatif de production, ayant vocation à remplacer ce certificat par défaut ;

sur une plate-forme de tests ;

lors de l’intégration d’une nouvelle application devant accéder aux services de la solution logicielle Vitam.

La déclaration d’un certificat applicatif dans la solution logicielle Vitam relève d’une opération d’administration technique[8].

De fait, au moment de l’initialisation d’un nouveau certificat, il est recommandé de suivre les étapes suivantes :

Qui ? |

Quoi ? |

Via l’IHM Vitam ? |

|---|---|---|

Administrateur fonctionnel/ technique |

- définit ses besoins en termes d’habilitation : |

Oui / Non |

Administrateur technique |

Le cas échéant, crée un profil de sécurité. |

Non |

Administrateur fonctionnel/ technique |

Le cas échéant, crée un contexte applicatif, en l’associant à un profil de sécurité, créé pour l’occasion ou déjà existant. |

Oui |

Administrateur technique |

Crée le nouveau certificat applicatif, en l’associant au contexte applicatif, créé pour l’occasion ou déjà existant. |

Non |

Administrateur fonctionnel |

Le cas échéant : |

Oui |

Administrateur fonctionnel/ technique |

Activation du contexte applicatif. |

Oui |

Administrateur technique / fonctionnel |

Test avant utilisation courante. |

Oui |

Points d’attention :

La solution logicielle Vitam rend obligatoire l’intégration d’un certificat applicatif par défaut, afin de pouvoir initialiser et paramétrer la plate-forme. Ce certificat n’a pas vocation à être utilisé en production et doit, dans ce cas-là, être remplacé par un certificat de production.

Dans la mesure où un certificat doit être associé à un contexte, lui-même nécessitant un profil de sécurité, il est obligatoire de disposer au préalable d’un profil de sécurité et d’un contexte à associer à ce certificat applicatif.

Un même certificat ne peut être utilisé que par un contexte applicatif.

6.2.1.4.3. Quand et comment supprimer un certificat applicatif ?

La suppression ou révocation d’un certificat applicatif peut intervenir à plusieurs occasions :

l’application souhaitant s’authentifier à la solution logicielle Vitam est décommissionnée ;

son certificat est obsolète et doit être remplacé.

La solution logicielle Vitam permet de le révoquer de la manière suivante :

en transmettant à la solution logicielle Vitam la liste des certificats révoqués par une autorité fournissant des certificats applicatifs ;

en changeant son statut, de « VALID » à « REVOKED » ou « EXPIRED ». Cela a pour conséquence le rejet de tout accès aux API de la solution logicielle Vitam au moyen de ce certificat révoqué.

La révocation d’un certificat applicatif dans la solution logicielle Vitam relève d’une opération d’administration technique[11].

Point d’attention : la révocation d’un certificat peut être temporaire et la suppression de l’usage du certificat est alors temporaire, tandis qu’un certificat expiré n’est plus utilisable.

6.2.2. Certificat personnel

6.2.2.1. Description

Le certificat personnel correspond à un certificat propre à une personne physique utilisatrice en particulier de l’application souhaitant accéder aux services de la solution logicielle Vitam. Le certificat personnel ne se substitue pas au certificat applicatif qui authentifie une application, et il sert juste à identifier et non à authentifier une personne qui se connecte derrière une application. Le principe de délégation de la phase d’authentification des utilisateurs humains par les front-offices est conservé même dans ce cas, et ce certificat est simplement transmis par le front-office dans les appels REST. A minima, la solution logicielle Vitam vérifie que ce certificat est présent dans la liste des certificats connus.

Son utilisation répond à un besoin de sécurité supplémentaire, associé aux fonctions d’administration avancées ou considérées comme sensibles. L’accès à certaines fonctions (EndPoints) est soumis d’une part à l’autorisation de l’application par son contexte applicatif et d’autre part à la présence d’un certificat personnel connu pour identification de l’utilisateur.

6.2.2.2. Formalisation

Les certificats personnels sont enregistrés dans la base de données MongoDB, dans la collection « PersonalCertificate », sous la forme d’enregistrements au format JSON.

Enregistrement d’un certificat personnel :

{

"_id": "aeaaaaaaaahgnmn7aacg4allwxzmb6qaaaaq",

"SubjectDN": "O=VITAM, L=Paris, C=FR",

"SerialNumber": "2",

"Certificate": "MIIFRjCCAy6gAwIBAgIBAjANBgkqhkiG9w0BAQsFADAtMQswCQYDVQQGEwJGUjEOMAwGA1UEBxMFUGFyaXMxDjAMBgNVBAoTBVZJVEFNMCAXDTE3MDgwMTExMTcwMFoYDzk5OTkxMjMxMjM1OTU5WjAtMQswCQYDVQQGEwJGUjEOMAwGA1UEBxMFUGFyaXMxDjAMBgN[...]I49Maz5W87bKqNyecYtrBlvML7k5UeOLtgNuUsTBlzFTxMkaQHOSpMyrHZ/yVPNVfuP3cCKvzMPHFGHzJZK0qvz4zdFdx7YzBq+I6YLvRES9b+DkvdrTOpZI2GjKuP5m13kcUjsFeqJR6rb+o1kJuCj/QMC2OjMXMlDqNa8mL5ooGQmYOzHkfq4vdKLG/Fvbpw2DDrwv9jKmw2l6eWLYzuIpvz7sqUHwi30wScXSm/FCKF9DjzODUpSkBvDiaA==",

"IssuerDN": "O=VITAM, L=Paris, C=FR",

"Status": "VALID",

"Hash": "6088f19bc7d328f301168c064d6fda93a6c4ced9d5c56810c4f70e21e77d841d",

"ExpirationDate": "2025-01-30T22:13:43.000"

}

Un certificat personnel doit comporter les éléments suivants[12] :

Champ |

Description |

|---|---|

_id |

identifiant unique dans l’ensemble du système, fourni par ce dernier (champ obligatoire). |

SubjectDN |

identifiant unique du certificat personnel ou Distinguished Name (champ obligatoire). |

SerialNumber |

numéro de série du certificat personnel (champ obligatoire). |

IssuerDN |

identifiant unique ou Distinguished Name de l’autorité de certification (champ obligatoire). |

Certificate |

clé du certificat personnel (champ obligatoire). |

Hash |

empreinte du certificat personnel (champ obligatoire). |

Status |

statut du certificat personnel (champ obligatoire) : |

ExpirationDate |

date d’expiration du certificat (champ obligatoire). |

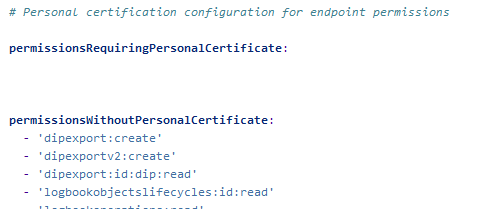

Au niveau de la plate-forme un fichier de configuration définit les services qui peuvent être rendus accessibles aux seuls détenteurs d’un certificat personnel[13].

Par ailleurs, le certificat personnel est enregistré dans le journal des opérations sous forme d’identifiant (agIdPers).

6.2.2.3. Mécanismes mis en œuvre par la solution logicielle Vitam

La solution logicielle Vitam intègre un référentiel des certificats personnels, administrable par un utilisateur doté des droits adéquats (administrateur technique) et géré dans une collection particulière[14].

Il est possible de réaliser les opérations présentées ci-dessous.

6.2.2.3.1. Import

Dans la solution logicielle Vitam, il est possible de générer 0 à n certificat(s) personnel(s). Cet ajout relève d’opérations d’administration technique et s’effectue au moyen des API.

Lors d’un import, 1 à n certificat(s) personnel(s) sont ajoutés au référentiel des certificats personnels[15].

Cette action, relevant d’un acte d’administration technique, fait l’objet d’une journalisation dans les logs de la solution logicielle Vitam.

Point d’attention : cette action requiert au préalable le paramétrage d’un fichier de configuration définissant les services qui peuvent être rendus accessibles aux seuls détenteurs du certificat personnel[16].

6.2.2.3.2. Suppression

La solution logicielle permet de supprimer unitairement des certificats personnels[17].

Cette suppression peut avoir un impact sur les interactions entre l’application versante et/ou accédante et la solution logicielle Vitam. Cette opération ne s’effectue qu’au moyen des API et relève d’une opération d’administration technique.

Cette action, relevant d’un acte d’administration technique, fait l’objet d’une journalisation dans les logs de la solution logicielle Vitam.

6.2.2.4. Conseils de mise en œuvre

À l’issue de cette dernière phase de réalisation de fonctionnalités concernant les habilitations, l’équipe projet Vitam est en mesure de fournir quelques recommandations de mise en œuvre. La solution logicielle permet de créer, paramétrer et supprimer les certificats personnels. Certaines actions peuvent avoir un impact sur les interactions entre l’application versante et/ou accédante et la solution logicielle Vitam.

6.2.2.4.1. Quand et comment créer un certificat personnel ?

Un service externe souhaitant utiliser les services de la solution logicielle Vitam peut disposer de certificats personnels pour tracer les actions de certains utilisateurs.

La création d’un certificat personnel et l’attribution des privilèges qui lui sont associés relèvent d’une opération d’administration technique[18].

La création d’un certificat personnel peut intervenir à différents moments :

lors de l’initialisation de la plate-forme : il n’est pas obligatoire de disposer d’un certificat personnel pour pouvoir utiliser les services de la solution logicielle Vitam, mais sa création répond à des besoins supplémentaires d’authentification ;

lors de l’intégration d’une nouvelle application devant accéder aux services de la solution logicielle Vitam avec des habilitations particulières pour certains de ses utilisateurs.

Tout comme les droits octroyés par un profil de sécurité, les privilèges accordés par un certificat personnel correspondent aux services proposés par la solution logicielle Vitam (EndPoint). Ils doivent en outre se conformer aux droits définis dans le profil de sécurité du contexte applicatif utilisé[19].

Cette liste de privilèges, associée à un certificat personnel, est unique sur l’ensemble de la plate-forme[20].

Il est recommandé de n’utiliser ce type de certificat que pour des utilisateurs en nombre restreint :

des administrateurs de la solution logicielle Vitam, ayant vocation à accéder à l’ensemble des services mis à disposition par cette dernière ;

des personnes ayant des droits d’accès à certains services en particulier (on pourrait envisager d’utiliser un certificat personnel dans le cas de la gestion des archives protégées au titre du secret de la défense nationale, sur une instance classifiée).

De fait, au moment de l’initialisation d’une plate-forme ou de l’intégration d’une nouvelle application, il est recommandé de suivre les étapes suivantes :

Qui ? |

Quoi ? |

Via l’IHM Vitam ? |

|---|---|---|

Administrateur fonctionnel/ technique |

- définit ses besoins en termes d’habilitation : |

Oui / Non |

Administrateur technique |

Le cas échéant, crée un profil de sécurité. |

Non |

Administrateur technique |

Le cas échéant, met à jour le fichier de configuration des permissions associées au certificat personnel et génère le certificat personnel. |

Non |

Administrateur fonctionnel/ technique |

Le cas échéant, crée un contexte applicatif, en l’associant à un profil de sécurité, créé pour l’occasion ou déjà existant. |

Oui |

Administrateur technique |

Crée le nouveau certificat applicatif, en l’associant au contexte applicatif, créé pour l’occasion ou déjà existant. |

Non |

Administrateur fonctionnel |

Le cas échéant : |

Oui |

Administrateur fonctionnel/ technique |

Activation du contexte applicatif. |

Oui |

Administrateur technique / fonctionnel |

Test avant utilisation courante. |

Oui |

Points d’attention :

Les permissions associées à un certificat personnel doivent se conformer aux droits accordés par un profil de sécurité à un contexte donné.

Les permissions associées à un certificat personnel sont uniques sur une plate-forme donnée. De fait, elles ne peuvent être accordées qu’à un groupe particulier d’utilisateurs.

6.2.2.4.2. Comment paramétrer les permissions associées à un certificat personnel ?

Au niveau de la plate-forme, un fichier de configuration définit les services qui peuvent être rendus accessibles aux seuls détenteurs d’un certificat personnel : il s’agit du fichier « personal-certificate-permissions.conf »[21].

Fichier de configuration listant les permissions avec et sans certificat personnel

Ce fichier distingue :

les services accessibles sans certificat personnel (« permissionsWithoutPersonalCertificate »). Par défaut, y sont listés l’ensemble des services mis à disposition par la solution logicielle Vitam[22] ;

les services accessibles avec certificat personnel (« permissionsRequiringPersonalCertificate »). Par défaut, la solution logicielle Vitam ne générant pas nativement de certificats personnels, cette liste est vide.

Il est possible de :

associer des permissions à un certificat personnel, en ajoutant à cette dernière liste vide les services souhaités ;

supprimer des permissions accessibles sans certificat personnel. Cette opération relève d’un acte d’exploitation technique.

Points d’attention :

Les permissions associées à un certificat personnel doivent se conformer aux droits accordés par un profil de sécurité à un contexte donné.

Les permissions associées à un certificat personnel sont uniques sur une plate-forme donnée. De fait, elles ne peuvent être accordées qu’à un groupe particulier d’utilisateurs.

6.2.2.4.3. Comment mettre à jour un certificat personnel ?

Un certificat personnel a une durée de vie limitée et nécessite d’être ponctuellement mis à jour, voire remplacé[23]. On peut procéder de la manière suivante :

Qui ? |

Quoi ? |

Via l’IHM Vitam ? |

Commentaires |

|---|---|---|---|

Administrateur fonctionnel/ technique |

Arrêt momentané d’accès aux services de la solution logicielle Vitam pour le groupe d’utilisateurs concerné. |

Oui |

Communication externe. |

Administrateur technique |

Création d’un nouveau certificat personnel, destiné à remplacer le certificat en production. |

Non |

|

Administrateur technique |

Révocation du précédent certificat personnel. |

Non |

But : éviter un conflit de certificats lors de la réactivation du service. |

Administrateur technique/ fonctionnel |

Test avant utilisation courante. |

Oui |

6.2.2.4.4. Quand et comment supprimer un certificat personnel ?

La suppression ou révocation d’un certificat personnel peut intervenir à plusieurs occasions :

l’application souhaitant s’authentifier au moyen d’un certificat personnel à la solution logicielle Vitam est décommissionnée ;

ce certificat est obsolète et doit être remplacé.

La solution logicielle Vitam permet de le révoquer de la manière suivante[24]:

en transmettant à la solution logicielle Vitam la liste des certificats révoqués par une autorité fournissant des certificats personnels ;

en changeant son statut, de « VALID » à « REVOKED » ou « EXPIRED ». Cela a pour conséquence le rejet de tout accès aux API de la solution logicielle Vitam au moyen de ce certificat révoqué.

Point d’attention : la révocation d’un certificat peut être temporaire et la suppression de l’usage du certificat est alors temporaire, tandis qu’un certificat expiré n’est plus utilisable.

6.2.3. Profil de sécurité

6.2.3.1. Description

Pour un contexte applicatif donné, le profil de sécurité formalise les privilèges ou droits octroyés à un service externe par la solution logicielle Vitam, et par conséquent les points d’accès (EndPoints) par lesquels ce service, une fois authentifié, pourra transmettre des requêtes à la solution logicielle Vitam. Un profil de sécurité applicatif détermine les droits suivants :

soit un accès à tous les services proposés par la solution logicielle Vitam ;

soit une liste de services définis auxquels le profil de sécurité donne accès[25].

6.2.3.2. Formalisation

Les profils de sécurité sont enregistrés dans la base de données MongoDB, dans la collection « SecurityProfile », sous la forme d’enregistrements au format JSON. Enregistrement d’un profil de sécurité :

{

"_id": "aegqaaaaaahn6o5iab5z6almhpd24eaaaaba",

"Identifier": "TNR_SEC_PROFILE_OK_2",

"Name": "TNR_SEC_PROFILE_OK_2",

"FullAccess": false,

"Permissions": [

"contexts:read"

],

"_v": 1

}

Le profil de sécurité est modélisé en JSON comme suit[26] :

Champ |

Description |

|---|---|

_id |

identifiant unique dans l’ensemble du système, fourni par ce dernier (champ obligatoire). |

Identifier |

identifiant donné au profil de sécurité, généré automatiquement par le système (champ obligatoire). |

Name |

nom du profil de sécurité, qui doit être obligatoirement renseigné et unique sur la plate-forme (champ obligatoire) |

FullAccess |

droit(s) au(x)quel(s) le profil de sécurité donne accès (champ obligatoire). Il peut s’agir de : |

Permissions |

dans le cas où tous les accès ne sont pas octroyés (FullAccess = « false »), liste de privilèges ou droits octroyés, sélectionnés parmi l’ensemble des services proposés par la solution logicielle Vitam au sein d’une liste de permissions (champ facultatif). |

_v |

version du profil de sécurité, fournie par le système (champ obligatoire). |

6.2.3.3. Mécanismes mis en œuvre par la solution logicielle Vitam

La solution logicielle Vitam intègre un référentiel des profils de sécurité, administrable par un utilisateur doté des droits adéquats (administrateur fonctionnel et/ou technique) et géré dans une collection particulière[28]. Ce référentiel est multi-tenant. Il est administrable et journalisé depuis le tenant d’administration.

Il est possible de réaliser les opérations présentées ci-dessous.

6.2.3.3.1. Import

Au moment de l’installation de la solution logicielle Vitam

La solution logicielle Vitam intègre par défaut des habilitations, automatiquement importés lors de l’initialisation de la plate-forme, dans le but de permettre un accès direct à l’ensemble de ses services. En plus d’un certificat applicatif, utilisé pour déployer la solution logicielle Vitam, ainsi que d’un contexte applicatif, donnant accès à l’ensemble des tenants, elle fournit un profil de sécurité, référençant l’ensemble des permissions.

Il s’agit d’une opération d’administration, tracée dans le journal des opérations du tenant d’administration (« MASTERDATA »)[29].

Après installation de la solution logicielle Vitam Dans la solution logicielle Vitam, il est possible d’importer uniquement sur le tenant d’administration 1 à n profil(s) de sécurité. Cet ajout relève d’opérations d’administration technique et s’effectue au moyen des API[30]. Par cet import, 1 à n profil(s) de sécurité sont ajoutés au référentiel des profils de sécurité.

Il est également possible de créer un profil de sécurité depuis l’APP VitamUI « Profils de sécurité » .

Il s’agit d’une opération d’administration, tracée dans le journal des opérations du tenant d’administration (« MASTERDATA »)[31]. Lors de cet import, l’opération peut aboutir aux statuts suivants :

Statut |

Motifs |

|---|---|

Succès |

Opération réalisée sans rencontrer de problèmes particuliers. |

Échec[32] |

Avec journalisation : |

6.2.3.3.2. Recherche

La solution logicielle Vitam permet de rechercher et d’accéder :

soit aux seuls profils de sécurité ;

soit aux profils de sécurité dans une forme plus contextualisée, c’est-à-dire avec les certificats applicatifs et les contextes applicatifs auxquels ils sont associés[33].

Cette action relève d’un acte d’administration technique et ne fait pas l’objet d’une journalisation.

6.2.3.3.3. Modification

La modification des champs des profils de sécurité est possible au moyen des API depuis le tenant d’administration[34].

Les champs modifiables sont :

le nom du profil de sécurité (Name) ;

le(s) droit(s) sur les accès, correspondant aux valeurs « true » et « false » dans le système (FullAccess) ;

la liste des permissions (Permissions).

Concernant la liste des permissions, il est possible de :

ajouter ou supprimer une permission, dans le cas où tous les accès ne sont pas octroyés (FullAccess = « false ») ;

octroyer tous les accès, en passant le statut du contrôle sur les droits (FullAccess) de « false » à « true », tout en supprimant la liste de permissions (Permissions) ;

restreindre les accès à une liste de permissions, en passant le statut du contrôle sur les droits (FullAccess) de « true » à « false », tout en ajoutant 1 à n permission(s) (Permissions) ;

supprimer l’ensemble des permissions (Permissions), et, de fait, octroyer tous les accès en passant le statut du contrôle sur les droits (FullAccess) de « false » à « true ».

Il est également possible de modifier un profil de sécurité depuis l’APP VitamUI « Profils de sécurité » . Les champs modifiables sont :

le(s) droit(s) sur les accès, correspondant aux valeurs « ON » et « OFF » dans l’APP (Gérer les accès) ;

la liste des permissions (Permissions), pour lesquelles on peut activer ou désactiver des droits de lecture, de modification et de suppression.

Points d’attention :

Lors d’une mise à jour de permissions dans un profil de sécurité, le contrôle sur les accès (FullAccess) du profil de sécurité doit toujours être présent. En revanche, en fonction de son statut, la liste de permissions ne doit pas l’être.

dans le cas où tous les accès ne sont pas octroyés (FullAccess = « false »), la liste de privilèges ou droits octroyés, sélectionnés parmi l’ensemble des services proposés par la solution logicielle Vitam au sein d’une liste de permissions (Permissions) doit être obligatoirement renseignée ;

dans le cas où tous les accès sont octroyés (FullAccess = « true »), la liste de permissions doit être supprimée.

Cette action provoque la création d’une nouvelle version du profil de sécurité modifié. Les différentes versions du référentiel font l’objet d’une sauvegarde sur les offres de stockage utilisées par la solution logicielle Vitam.

Il s’agit d’une opération d’administration (« MASTERDATA »), tracée dans le journal des opérations du tenant d’administration[35].

Lors de cette mise à jour, l’opération peut aboutir aux statuts suivants :

Statut |

Motifs |

|---|---|

Succès |

Opération réalisée sans rencontrer de problèmes particuliers. |

Échec[36] |

Avec journalisation : |

6.2.3.3.4. Suppression

La solution logicielle permet de supprimer unitairement des profils de sécurité. Cette suppression peut avoir un impact sur les interactions entre l’application versante et/ou accédante et la solution logicielle Vitam. Cette opération ne s’effectue qu’au moyen des API et relève d’une opération d’administration technique[37]. Il s’agit d’une opération d’administration (« MASTERDATA »), tracée dans le journal des opérations du tenant d’administration[38].

6.2.3.3.5. Autorisation d’accès

La solution logicielle Vitam permet d’activer ou de désactiver une autorisation d’accès depuis un profil de sécurité (FullAccess).

si la valeur du contrôle est égale à « true », le profil de sécurité autorise une application externe à accéder à l’ensemble des services de la solution logicielle Vitam ;

si la valeur du contrôle est égale à « false », le profil de sécurité autorise une application externe à accéder à une liste précise de services. L’application externe accède alors à la solution logicielle Vitam, avec pour seules restrictions les permissions qui lui sont attribuées dans le profil de sécurité associé au contexte applicatif.

Point d’attention : le profil de sécurité, fourni par défaut par la solution logicielle Vitam ne fait aucune restriction d’accès sur les permissions (« true ») et donne accès à l’ensemble des services de la solution logicielle Vitam.

6.2.3.4. Conseils de mise en œuvre

À l’issue de cette dernière phase de réalisation de fonctionnalités concernant les habilitations, l’équipe projet Vitam est en mesure de fournir quelques recommandations de mise en œuvre. La solution logicielle permet de créer et de modifier les profils de sécurité. Certaines actions peuvent avoir un impact sur les interactions entre l’application versante et/ou accédante et la solution logicielle Vitam.

6.2.3.4.1. Quand et comment créer un profil de sécurité ?

Un service externe souhaitant utiliser les services de la solution logicielle Vitam doit disposer d’un profil de sécurité. Ce profil doit être associé à un contexte dès sa création, sans quoi l’application cherchant à s’authentifier à la solution logicielle Vitam ne pourra accéder à aucun de ses services.

La création d’un profil de sécurité peut intervenir à différents moments :

lors de l’initialisation de la plate-forme : il est obligatoire de disposer d’un profil de sécurité, en plus d’un contexte applicatif et d’un certificat applicatif, pour pouvoir utiliser les services de la solution logicielle Vitam. Cette dernière propose un profil de sécurité par défaut, destiné à être utilisé dans deux cas :

pour le déploiement de la plate-forme, afin de faciliter son installation, ainsi que le paramétrage du profil de sécurité de production, ayant vocation à remplacer ce profil de sécurité par défaut ;

sur une plate-forme de tests ;

lors de l’intégration d’une nouvelle application devant accéder aux services de la solution logicielle Vitam.

La création d’un profil de sécurité et l’attribution des privilèges qui lui sont associés relèvent d’une opération d’administration technique.

De fait, au moment de l’initialisation d’un nouveau profil de sécurité, il est recommandé de suivre les étapes suivantes :

Qui ? |

Quoi ? |

Via l’IHM Vitam ? |

|---|---|---|

Administrateur fonctionnel/ technique |

- définit ses besoins en termes d’habilitation : |

Oui / Non |

Administrateur technique |

Le cas échéant, crée un profil de sécurité. |

Non |

Administrateur fonctionnel/ technique |

Le cas échéant, crée un contexte applicatif, en l’associant à un profil de sécurité, créé pour l’occasion ou déjà existant. |

Oui |

Administrateur technique |

Crée le nouveau certificat applicatif, en l’associant au contexte applicatif, créé pour l’occasion ou déjà existant. |

Non |

Administrateur fonctionnel |

Le cas échéant : |

Oui |

Administrateur fonctionnel/ technique |

Activation du contexte applicatif. |

Oui |

Administrateur technique / fonctionnel |

Test avant utilisation courante. |

Oui |

Points d’attention :

La solution logicielle Vitam rend obligatoire l’intégration d’un profil de sécurité par défaut, afin de pouvoir initialiser et paramétrer la plate-forme. Ce profil de sécurité n’a pas vocation à être utilisé en production et doit, dans ce cas-là, être remplacé par un certificat de production. Néanmoins, il peut être utilisé par un système d’information archivistique (SIA) ou une application ayant des droits d’administration de la solution logicielle Vitam.

Le profil de sécurité fourni par défaut par la solution logicielle Vitam n’a pas vocation à être supprimé ou à être modifié.

Dans la mesure où un certificat doit être associé à un contexte, lui-même nécessitant un profil de sécurité, il est obligatoire de disposer au préalable d’un profil de sécurité et d’un contexte à associer à ce certificat applicatif.

6.2.3.4.2. Comment nommer un profil de sécurité ?

Une application externe dispose d’un certificat applicatif, d’un profil de sécurité, d’un contexte applicatif et d’un à plusieurs contrats, d’entrée et/ou d’accès.

Au travers de ces différents référentiels, il s’agira de paramétrer les habilitations de ce seul service externe. C’est pourquoi, il est recommandé d’adopter des règles de nommage identiques dans les différents référentiels, en utilisant les éléments suivants :

nom de l’application versante ou accédante,

nom ou type d’objet archivé,

nom du service producteur,

code métier. En sachant que :

un profil de sécurité peut être utilisé par des contextes applicatifs différents ;

un contexte applicatif peut être appelé par plusieurs certificats applicatifs ;

un contexte applicatif peut déterminer plusieurs tenants, ainsi que plusieurs contrats, d’entrée comme d’accès ;

un service producteur peut avoir plusieurs contrats différents ;

une application versante ou accédante peut détenir plusieurs contrats.

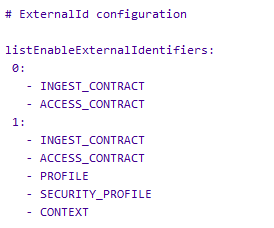

6.2.3.4.3. Comment paramétrer l’identifiant d’un profil de sécurité ?

Comportement par défaut

Par défaut, la solution logicielle Vitam génère les identifiants des habilitations de la manière suivante (mode « maître ») :

Type d’habilitation |

Paramétrage de l’identifiant |

|---|---|

Profil de sécurité |

préfixe SEC_PROFILE, suivi d’un tiret et d’une suite de 6 chiffres incrémentés automatiquement |

Contexte applicatif |

préfixe CT, suivi d’un tiret et d’une suite de 6 chiffres incrémentés automatiquement |

Contrat d’entrée |

préfixe IC, suivi d’un tiret et d’une suite de 6 chiffres incrémentés automatiquement |

Contrat d’accès |

préfixe AC, suivi d’un tiret et d’une suite de 6 chiffres incrémentés automatiquement |

Ce fonctionnement par défaut diffère pour les tenants 0 et 1, où la solution logicielle Vitam est paramétrée par défaut pour ne pas générer d’identifiants pour :

les contrats d’entrée et d’accès, les profils d’archivage, les profils de sécurité et les contextes sur le tenant 1, dit « tenant d’administration »,

les contrats d’entrée et d’accès sur le tenant 0[40]. Il est, bien sûr, possible de modifier ce paramétrage par défaut.

Paramétrage des identifiants

Il est possible de paramétrer les identifiants, afin qu’ils soient générés par l’application à l’origine de la création des différentes habilitations concernées (mode « esclave »). Cette opération peut avoir lieu :

soit au moment de l’installation de la plate-forme,

soit après installation, sur une plate-forme en activité. Dans ce cas-là, une interruption temporaire de service sera à prévoir, car l’opération nécessite le redémarrage du service « vitam-functional-administration ».

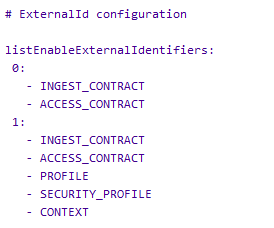

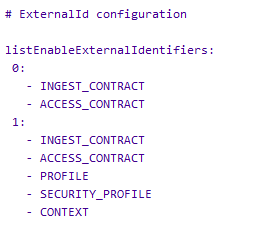

Pour ce faire, il faut modifier le fichier de configuration « functional-administration.conf », qui définit, entre autres, par tenant, les habilitations dont la solution logicielle Vitam ne génère pas d’identifiant[41].

Fichier de configuration listant, par tenant, les habilitations dont l’identifiant n’est pas généré par Vitam

Il est possible d’associer à un tenant l’habilitation pour laquelle on souhaite voir généré l’identifiant par une application externe, en ajoutant au tenant concerné le nom de l’habilitation concerné.

Le nom de l’habilitation concernée doit être écrit de la manière suivante :

« INGEST_CONTRACT » pour les contrats d’entrée ;

« ACCESS_CONTRACT » pour les contrats d’accès ;

« SECURITY_PROFILE » pour les profils de sécurité (utile seulement sur le tenant d’administration) ;

« CONTEXT » pour les contextes applicatifs (utile seulement sur le tenant d’administration).

La gestion des identifiants peut varier d’un tenant à l’autre, comme c’est le cas dans le tableau où :

le tenant 1, d’administration, est esclave pour les contrats d’entrée et d’accès, les profils d’archivage, les profils de sécurité et les contextes ;

le tenant 0 ne l’est que pour les contrats d’entrée et d’accès.

Cette opération relève d’un acte d’exploitation technique. Elle implique le redémarrage du/des composant(s), selon qu’il soit mono-instance ou multi-instances.

Points d’attention :

En mode « esclave », il est fortement recommandé de faire débuter les référentiels avec d’autres chaînes de caractères que celle définies en mode « maître » ;

Par ailleurs, en mode « esclave », l’identifiant ne doit comprendre ni caractère accentué, ni virgule, ni apostrophe, ni parenthèse, ni espace, ni slash, ni élément de ponctuation, ou tout autre caractère spécial. Ne sont recommandés que l’underscore et le tiret comme séparateurs ;

Il ne faut pas oublier de répercuter cette modification sur le site secondaire.

6.2.3.4.4. Quel accès aux profils de sécurité ?

Gestion des droits

La gestion des habilitations relève d’opérations d’administration. Il est donc recommandé d’en limiter l’accès :

un administrateur fonctionnel et/ou technique peut avoir accès à l’exhaustivité de ces référentiels et les mettre à jour ;

seul un administrateur technique a vocation à gérer les certificats applicatifs et les certificats personnels ;

une application versante et/ou accédante pourra, le cas échéant, avoir accès aux seules habilitations la concernant, en lecture seule ;

un tiers n’a pas vocation a prendre connaissance des contextes applicatifs et des profils de sécurité, pour des raisons de sécurité.

Restitution sur une IHM

Dans un projet d’implémentation, il est possible d’envisager la restitution de cette fonctionnalité sur une IHM dédiée.

Dans VitamUI, l’APP « Profils de sécurité » permet de :

accéder à :

la liste des profils de sécurité créés sur un tenant donné,

au détail d’un profil de sécurité ;

créer un nouveau profil,

modifier un profil.

Profil de sécurité, contrats d’entrée et d’accès sont obligatoirement associés à un contexte applicatif. S’il y a conception d’écrans permettant d’afficher contextes, profils de sécurité, contrats d’entrée et d’accès, il est recommandé de prendre en considération les liens entre eux.

6.2.3.4.5. Comment modifier un profil de sécurité ?

Il est possible de modifier un profil de sécurité utilisé dans un ou plusieurs contexte(s) applicatif(s). Il est conseillé de suivre les étapes suivantes en fonction du contexte d’utilisation du profil de sécurité :

Contexte |

Action |

|---|---|

Avec un contexte applicatif |

Désactivation du contexte applicatif, le temps de procéder à la modification, puis réactivation du contexte applicatif. |

Avec plusieurs contextes applicatifs |

Désactivation de l’ensemble des contextes applicatifs, le temps de procéder à la modification du profil de sécurité, puis réactivation des contextes applicatifs. |

6.2.4. Contexte applicatif

6.2.4.1. Description

Le contexte applicatif formalise les interactions entre un service externe et la solution logicielle Vitam. Il permet notamment d’authentifier une application et de lui affecter des droits dans la solution logicielle Vitam.

Afin qu’une application externe puisse utiliser les services fournis par la solution logicielle Vitam, son contexte applicatif doit être associé à :

1 certificat applicatif ;

1 à n tenant(s) ;

0 à n contrat(s) d’entrées, selon que l’application doit réaliser ou non des entrées ;

0 à n contrat(s) d’accès, selon que l’application doit accéder ou non à la solution logicielle Vitam ;

1 profil de sécurité.

Un paramètre permet de désactiver ce contrôle sur les tenants et les contrats : le contexte applicatif permet alors à l’application externe d’accéder à l’ensemble des services mis à disposition par la solution logicielle Vitam.

6.2.4.2. Formalisation

6.2.4.2.1. Dans un fichier JSON

Un contexte applicatif prend la forme d’un fichier JSON, pouvant contenir 1 à n contexte(s) applicatif(s)[42].

Exemple de contexte applicatif à importer dans la solution logicielle Vitam :

[

{

"Identifier": "CT-00001",

"Name": "Contexte_du_SIA",

"SecurityProfile": "admin-security-profile"

}

]

Un contexte applicatif donné doit obligatoirement comporter les informations suivantes :

identifiant signifiant (Identifier). Ce champ est obligatoire seulement s’il est généré par l’application à l’origine de sa création. Si cet identifiant est généré par la solution logicielle Vitam, il n’est pas nécessaire de le renseigner dans le fichier JSON ;

nom du contexte (Name) ;

identifiant du profil de sécurité associé au contexte (SecurityProfile).

Une liste des permissions (Permissions), une date d’activation (ActivationDate) et de désactivation (DeactivationDate), un statut (Status) et un contrôle sur les tenants (EnableControl), facultatifs, peuvent venir compléter ces informations. Concernant les deux derniers items :

Le premier peut contenir les valeurs « ACTIVE » ou « INACTIVE » ;

Le deuxième les valeurs « true » ou « false ».

S’ils ne sont pas renseignés, la solution logicielle Vitam fournira automatiquement une valeur par défaut pour ces deux items :

valeur « INACTIVE » pour le statut ;

valeur « false » pour le contrôle sur les tenants.

6.2.4.2.2. Dans la solution logicielle Vitam

Les contextes applicatifs sont enregistrés dans la base de données MongoDB, dans la collection « Context », sous la forme d’enregistrements au format JSON. Le contexte applicatif est modélisé en JSON comme suit[43] :

Champ |

Description |

|---|---|

_id |

identifiant unique dans l’ensemble du système, fourni par ce dernier (champ obligatoire). |

Name |

nom du contexte, qui doit être obligatoirement renseigné sur la plate-forme (champ obligatoire). |

Identifier |

identifiant unique donné au contexte (champ obligatoire). |

_v |

|

SecurityProfile |

identifiant du profil de sécurité associé au contexte (champ obligatoire). |

EnableControl |

contrôle sur les tenants (champ obligatoire) : |

Status |

statut « ACTIVE » ou « INACTIVE » (champ obligatoire). |

CreationDate |

date de création du contexte, fournie par le système (champ obligatoire). |

LastUpdate |

dernière date de modification du contexte, fournie et mise à jour par le système (champ obligatoire). |

ActivationDate |

date d’activation (champ facultatif). |

DeactivationDate |

date de désactivation (champ facultatif). |

Permissions |

Un bloc Permissions (champ facultatif), pouvant être vide, détaille le périmètre du contexte, tenant par tenant. Il comprend : |

Le contexte applicatif n’est pas déclaré dans le message ArchiveTransfer du SEDA.

En revanche, il est enregistré dans le journal des opérations sous forme d’identifiant de l’opération (agIdApp).

6.2.4.3. Mécanismes mis en œuvre par la solution logicielle Vitam

La solution logicielle Vitam intègre un référentiel des contextes applicatifs, administrable par un utilisateur doté des droits adéquats (administrateur fonctionnel et/ou technique) et géré dans une collection particulière[45].

Ce référentiel est multi-tenant. Il est administrable et journalisé depuis le tenant d’administration.

Il est possible de réaliser les opérations présentées ci-dessous.

6.2.4.3.1. Import

Au moment de l’installation de la solution logicielle Vitam

La solution logicielle Vitam intègre par défaut des habilitations, automatiquement importés lors de l’initialisation de la plate-forme, dans le but de permettre un accès direct à l’ensemble de ses services. En plus d’un certificat applicatif, utilisé pour déployer la solution logicielle Vitam, et d’un profil de sécurité, référençant l’ensemble des permissions, elle fournit un contexte applicatif, donnant accès à l’ensemble des tenants.

Il s’agit d’une opération d’administration, tracée dans le journal des opérations du tenant d’administration (« MASTERDATA »)[46].

Après installation de la solution logicielle Vitam

Dans la solution logicielle Vitam, il est possible d’importer uniquement sur le tenant d’administration 1 à n contexte(s) applicatif(s) sous la forme d’un fichier JSON.

Par cet import, 1 à n contexte(s) applicatif(s) sont ajoutés au référentiel des contextes applicatifs.

Il est également possible de créer un contexte applicatif depuis l’APP VitamUI « Contextes applicatifs ».

Il s’agit d’une opération d’administration (« MASTERDATA »), tracée dans le journal des opérations du tenant d’administration[47].

Lors de cet import, l’opération peut aboutir aux statuts suivants :

Statut |

Motifs |

|---|---|

Succès |

Opération réalisée sans rencontrer de problèmes particuliers. |

Échec[48] |

Sans journalisation : |

Échec |

Avec journalisation : |

Point d’attention :

Il est possible d’importer un référentiel complet, comprenant plusieurs items, en une seule fois. La solution logicielle Vitam ne comptabilisera qu’une seule opération, et ne prend pas en compte dans le journal des opérations la création unitaire des différents items compris dans le référentiel importé. Afin d’optimiser la traçabilité de la création des différents référentiels d’habilitations, il est donc recommandé de créer ces derniers un par un.

6.2.4.3.2. Recherche

La solution logicielle Vitam permet de rechercher et d’accéder :

soit aux seuls contextes applicatifs ;

soit aux contextes applicatifs dans une forme plus contextualisée, c’est-à-dire avec les certificats applicatifs et le profil de sécurité auxquels ils sont associés[53]. Cette action relève d’un acte d’administration technique et ne fait pas l’objet d’une journalisation.

6.2.4.3.3. Modification

La modification des champs des contextes applicatifs est possible au moyen des API et de l’APP VitamUI « Contextes applicatifs » depuis le tenant d’administration. Les champs modifiables sont :

depuis les API :

le profil de sécurité (SecurityProfile) ;

depuis l’APP VitamUI « Contextes applicatifs » :

le statut « ON » ou « OFF » ;

le profil de sécurité ;

le contrôle sur les tenants « ON » ou « OFF » Concernant la liste des permissions, il est possible de :

ajouter ou supprimer un tenant ;

pour un tenant donné :

ajouter ou supprimer un contrat d’entrée,

ajouter ou supprimer un contrat d’accès.

Points d’attention :

le statut du contexte applicatif doit être « Actif » (« ACTIVE ») pour pouvoir procéder à n’importe quelle action sur un tenant donné ou sur l’ensemble des tenants de la solution logicielle Vitam.

le contrôle sur les tenants du contexte applicatif doit être :

« Inactif » (« false ») pour pouvoir procéder à n’importe quelle action sur l’ensemble des tenants de la solution logicielle Vitam ;

« Actif » (« true »), complété par la définition de permissions sur au moins un tenant pour pouvoir procéder à des actions sur au moins un tenant de la solution logicielle Vitam.

Cette action provoque la création d’une nouvelle version du contexte applicatif modifié. Les différentes versions du référentiel font l’objet d’une sauvegarde sur les offres de stockage utilisées par la solution logicielle Vitam.

Il s’agit d’une opération d’administration (« MASTERDATA »), tracée dans le journal des opérations du tenant d’administration[54].

Lors de cette mise à jour, l’opération peut aboutir aux statuts suivants :

Statut |

Motifs |

|---|---|

Succès |

Opération réalisée sans rencontrer de problèmes particuliers. |

Échec[55] |

- mise à jour d’un contexte applicatif dans lequel une valeur ne correspond pas au type d’indexation du champ défini dans l’ontologie (ex : valeur textuelle dans un champ de type « DATE ») ; |

6.2.4.3.4. Suppression

La solution logicielle permet de supprimer unitairement des contextes applicatifs. Cette suppression peut avoir un impact sur les interactions entre l’application versante et/ou accédante et la solution logicielle Vitam. Cette opération ne s’effectue qu’au moyen des API et relève d’une opération d’administration technique.

Il s’agit d’une opération d’administration (« MASTERDATA »), tracée dans le journal des opérations du tenant d’administration[56].

6.2.4.3.5. Activation / Désactivation

La solution logicielle Vitam permet de rendre actif ou inactif un contexte applicatif, un contrat d’entrée ou un contrat d’accès.

En fonction du statut du contexte applicatif et de celui du contrat d’entrée associé, un versement de SIP sera autorisé ou non :

Contexte applicatif |

Contrat d’entrée |

Résultat |

|---|---|---|

CAS 1 |

ACTIF |

ACTIF |

CAS 2 |

ACTIF |

INACTIF |

CAS 3 |

INACTIF |

ACTIF |

CAS 4 |

INACTIF |

INACTIF |

En fonction du statut du contexte applicatif et de celui du contrat d’accès associé, un accès au système sera autorisé ou non :

Contexte applicatif |

Contrat d’accès |

Résultat |

|---|---|---|

CAS 1 |

ACTIF |

ACTIF |

CAS 2 |

ACTIF |

INACTIF |

CAS 3 |

INACTIF |

ACTIF |

CAS 4 |

INACTIF |

INACTIF |

La modification du statut engendre la mise à jour des champs :

Date de mise à jour ;

Date d’activation OU date de désactivation (service non encore implémenté).

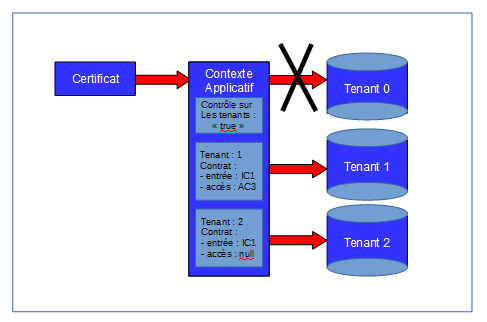

6.2.4.3.6. Contrôle sur les tenants et les contrats

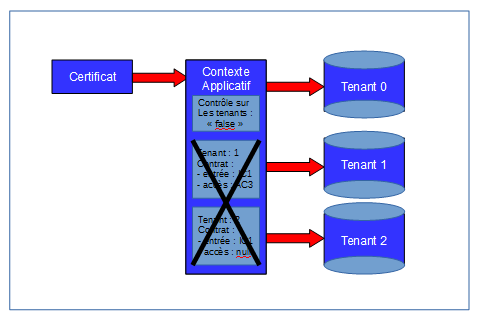

La solution logicielle Vitam permet d’activer ou de désactiver un contrôle sur les tenants et les contrats depuis un contexte applicatif.

si la valeur du contrôle est égale à « true », un contrôle est effectué sur le(s) tenant(s) et contrat(s) défini(s) dans le contexte applicatif quand une application externe accède aux services de la solution logicielle Vitam ;

si la valeur du contrôle est égale à « false » (valeur par défaut), aucun contrôle n’est effectué sur le(s) tenant(s) et contrat(s) défini(s) dans le contexte applicatif quand une application externe accède aux services de la solution logicielle Vitam. L’application externe accède alors à l’ensemble des tenants de la solution logicielle Vitam, avec pour seules restrictions les permissions qui lui sont attribuées dans le profil de sécurité associé au contexte applicatif.

Exemple 1 : L’application externe accédant aux services de la solution logicielle Vitam au moyen du contexte ci-dessous accédera aux seuls tenants 1 et 2, car le contexte applicatif définit un accès à ces deux tenants et impose un contrôle sur les tenants et les contrats associés.

Exemple 2 : L’application externe accédant aux services de la solution logicielle Vitam au moyen du contexte ci-dessous accédera à tous les tenants, car le contexte applicatif n’impose pas de contrôle sur les tenants et les contrats associés.

Point d’attention : le contexte d’administration, fourni par défaut par la solution logicielle Vitam ne fait aucun contrôle sur les tenants et les contrats (« false ») et donne accès à l’ensemble des services de la solution logicielle Vitam.

6.2.4.4. Conseils de mise en œuvre

À l’issue de cette dernière phase de réalisation de fonctionnalités concernant les habilitations, l’équipe projet Vitam est en mesure de fournir quelques recommandations de mise en œuvre. La solution logicielle permet de créer et de modifier les contextes applicatifs. Certaines actions peuvent avoir un impact sur les interactions entre l’application versante et/ou accédante et la solution logicielle Vitam.

6.2.4.4.1. Quand et comment créer un contexte applicatif ?

La création du contexte applicatif est un préalable à l’octroi de droits supplémentaires, d’entrée comme d’accès, dans la solution logicielle Vitam :

une application souhaitant réaliser des entrées ou accéder à des archives doit nécessairement être authentifiée au moyen d’un contexte applicatif déclarant un profil de sécurité ;

une application souhaitant réaliser des entrées ou accéder à des archives ne peut effectuer ces actions au moyen des seuls contrats, d’entrée comme d’accès. Dès qu’on souhaite connecter une application à la solution logicielle Vitam, il faut, avant toute chose, l’authentifier au moyen d’un certificat applicatif qui détermine un contexte applicatif, avant de lui associer un profil de sécurité et des contrats, préexistants ou créés à cette occasion.

La création d’un contexte applicatif peut intervenir à différents moments :

lors de l’initialisation de la plate-forme : il est obligatoire de disposer d’un contexte applicatif, en plus d’un certificat applicatif et d’un profil de sécurité, pour pouvoir utiliser les services de la solution logicielle Vitam. Cette dernière propose un contexte par défaut, destiné à être utilisé dans deux cas :

pour le déploiement de la plate-forme, afin de faciliter son installation ;

sur une plate-forme de tests ;

lors de l’intégration d’une nouvelle application devant accéder aux services de la solution logicielle Vitam. La déclaration d’un contexte applicatif dans la solution logicielle Vitam relève d’une opération d’administration technico-fonctionnelle. De fait, au moment de l’initialisation d’un nouveau contexte, il est recommandé de suivre les étapes suivantes :

Qui ? |

Quoi ? |

Via l’IHM Vitam ? |

|---|---|---|

Administrateur fonctionnel/ technique |

- définit ses besoins en termes d’habilitation : |

Oui / Non |

Administrateur technique |

Le cas échéant, crée un profil de sécurité. |

Non |

Administrateur fonctionnel/ technique |

Le cas échéant, crée un contexte applicatif, en l’associant à un profil de sécurité, créé pour l’occasion ou déjà existant. |

Oui |

Administrateur technique |

Crée le nouveau certificat applicatif, en l’associant au contexte applicatif, créé pour l’occasion ou déjà existant. |

Non |

Administrateur fonctionnel |

Le cas échéant : |

Oui |

Administrateur fonctionnel/ technique |

Activation du contexte applicatif. |

Oui |

Administrateur technique / fonctionnel |

Test avant utilisation courante. |

Oui |

Points d’attention :

La solution logicielle Vitam rend obligatoire l’intégration d’un contexte applicatif par défaut, afin de pouvoir initialiser et paramétrer la plate-forme. Ce contexte n’a pas vocation à être utilisé en production et doit, dans ce cas-là, être remplacé par un contexte de production.

Dans la mesure où un contexte doit être associé à un profil de sécurité, puis associé à un certificat applicatif, il est obligatoire de disposer au préalable d’un profil de sécurité à associer à ce contexte applicatif.

Pour assurer une étanchéité entre les tenants, il est préconisé d’associer un seul tenant par contexte. De cette manière, le mécanisme d’authentification d’une application externe à un tenant ne permet de verser et d’accéder qu’à ce seul tenant.

Le mécanisme de multi-tenant pour le contexte applicatif est mis en place pour le cas d’un système d’information des archives (SIA) qui devrait pouvoir accéder à plusieurs tenants.

Un même certificat ne peut être utilisé que par un contexte applicatif.

6.2.4.4.2. Comment nommer un contexte applicatif ?

Une application externe dispose d’un certificat applicatif, d’un profil de sécurité, d’un contexte applicatif et d’un à plusieurs contrats, d’entrée et/ou d’accès.

Au travers de ces différents référentiels, il s’agira de paramétrer les habilitations de ce seul service externe. C’est pourquoi, il est recommandé d’adopter des règles de nommage identiques dans les différents référentiels, en utilisant les éléments suivants :

nom de l’application versante ou accédante,

nom ou type d’objet archivé,

nom du service producteur,

code métier.

En sachant que :

un profil de sécurité peut être utilisé par des contextes applicatifs différents ;

un contexte applicatif peut être appelé par plusieurs certificats applicatifs ;

un contexte applicatif peut déterminer plusieurs tenants, ainsi que plusieurs contrats, d’entrée comme d’accès ;

un service producteur peut avoir plusieurs contrats différents ;

une application versante ou accédante peut détenir plusieurs contrats.

6.2.4.4.3. Comment paramétrer l’identifiant d’un contexte applicatif ?

Comportement par défaut

Par défaut, la solution logicielle Vitam génère les identifiants des habilitations de la manière suivante (mode « maître ») :

Type d’habilitation |

Paramétrage de l’identifiant |

|---|---|

Profil de sécurité |

préfixe SEC_PROFILE, suivi d’un tiret et d’une suite de 6 chiffres incrémentés automatiquement |

Contexte applicatif |

préfixe CT, suivi d’un tiret et d’une suite de 6 chiffres incrémentés automatiquement |

Contrat d’entrée |

préfixe IC, suivi d’un tiret et d’une suite de 6 chiffres incrémentés automatiquement |

Contrat d’accès |

préfixe AC, suivi d’un tiret et d’une suite de 6 chiffres incrémentés automatiquement |

Ce fonctionnement par défaut diffère pour les tenants 0 et 1, où la solution logicielle Vitam est paramétrée par défaut pour ne pas générer d’identifiants pour :

les contrats d’entrée et d’accès, les profils d’archivage, les profils de sécurité et les contextes sur le tenant 1, dit « tenant d’administration »,

les contrats d’entrée et d’accès sur le tenant 0[58].

Il est, bien sûr, possible de modifier ce paramétrage par défaut.

Paramétrage des identifiants

Il est possible de paramétrer les identifiants, afin qu’ils soient générés par l’application à l’origine de la création des différentes habilitations concernées (mode « esclave »). Cette opération peut avoir lieu :

soit au moment de l’installation de la plate-forme,

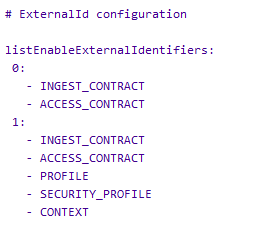

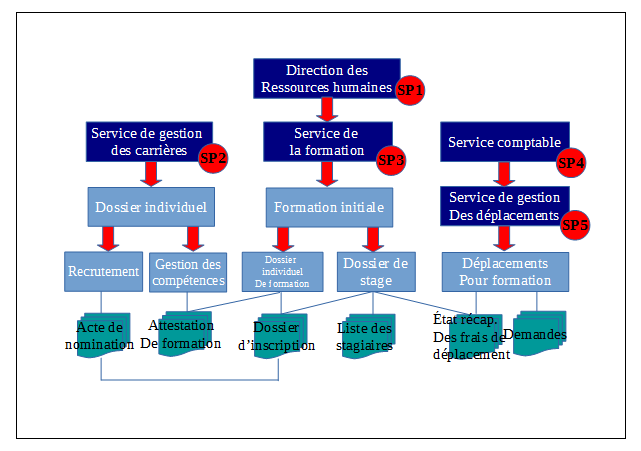

soit après installation, sur une plate-forme en activité. Dans ce cas-là, une interruption temporaire de service sera à prévoir, car l’opération nécessite le redémarrage du service « vitam-functional-administration ». Pour ce faire, il faut modifier le fichier de configuration « functional-administration.conf », qui définit, entre autres, par tenant, les habilitations dont la solution logicielle Vitam ne génère pas d’identifiant[59].

Fichier de configuration listant, par tenant, les habilitations dont l’identifiant n’est pas généré par Vitam

Il est possible d’associer à un tenant l’habilitation pour laquelle on souhaite voir généré l’identifiant par une application externe, en ajoutant au tenant concerné le nom de l’habilitation concerné. Le nom de l’habilitation concernée doit être écrit de la manière suivante :

« INGEST_CONTRACT » pour les contrats d’entrée ;

« ACCESS_CONTRACT » pour les contrats d’accès ;

« SECURITY_PROFILE » pour les profils de sécurité (utile seulement sur le tenant d’administration) ;

« CONTEXT » pour les contextes applicatifs (utile seulement sur le tenant d’administration) . La gestion des identifiants peut varier d’un tenant à l’autre, comme c’est le cas dans le tableau où :

le tenant 1, d’administration, est esclave pour les contrats d’entrée et d’accès, les profils d’archivage, les profils de sécurité et les contextes ;

le tenant 0 ne l’est que pour les contrats d’entrée et d’accès. Cette opération relève d’un acte d’exploitation technique. Elle implique le redémarrage du/des composant(s), selon qu’il soit mono-instance ou multi-instances.

Points d’attention :

En mode « esclave », il est fortement recommandé de faire débuter les référentiels avec d’autres chaînes de caractères que celle définies en mode « maître » ;

Par ailleurs, en mode « esclave », l’identifiant ne doit comprendre ni caractère accentué, ni virgule, ni apostrophe, ni parenthèse, ni espace, ni slash, ni élément de ponctuation, ou tout autre caractère spécial. Ne sont recommandés que l’underscore et le tiret comme séparateurs ;

Il ne faut pas oublier de répercuter cette modification sur le site secondaire.

6.2.4.4.4. Quel accès aux contextes applicatifs ?

Gestion des droits La gestion des habilitations relève d’opérations d’administration. Il est donc recommandé d’en limiter l’accès :

un administrateur fonctionnel et/ou technique peut avoir accès à l’exhaustivité de ces référentiels et les mettre à jour ;

seul un administrateur technique a vocation à gérer les certificats applicatifs et les certificats personnels ;

une application versante et/ou accédante pourra, le cas échéant, avoir accès aux seules habilitations la concernant, en lecture seule ;

un tiers n’a pas vocation a prendre connaissance des contextes applicatifs et des profils de sécurité, pour des raisons de sécurité.

Restitution sur une IHM

Dans un projet d’implémentation, il est possible d’envisager la restitution de cette fonctionnalité sur une IHM dédiée. Dans VitamUI, l’APP « Contextes applicatifs » permet de :

accéder à :

la liste des contextes créés sur un tenant donné,

au détail d’un contexte applicatif ;

créer un nouveau contexte,

modifier un contexte.

Profil de sécurité, contrats d’entrée et d’accès sont obligatoirement associés à un contexte applicatif. S’il y a conception d’écrans permettant d’afficher contextes, profils de sécurité, contrats d’entrée et d’accès, il est recommandé de prendre en considération les liens entre eux.

6.2.4.4.5. Conseils d’utilisation du contexte applicatif

Intitulé |

Description |

Niveau de recommandation |

|---|---|---|

Accès aux services de la solution logicielle Vitam à l’initialisation de la plate-forme |

Lors de l’installation de la plate-forme, la solution logicielle Vitam crée automatiquement un contexte par défaut, permettant de déployer la plate-forme et d’y effectuer les premiers paramétrages. |

Obligatoire |

Désactiver ou supprimer le contexte par défaut |

Il est interdit de désactiver ou de supprimer le contexte par défaut, sans quoi on risque de ne plus pouvoir accéder aux services de la solution logicielle Vitam au moment de son initialisation ou à l’occasion d’actes d’exploitation. |

Interdit |

Application devant accéder aux services de la solution logicielle Vitam |

Dès qu’on souhaite connecter une application à la solution logicielle Vitam, il faut, avant toute chose, l’authentifier au moyen d’un certificat applicatif qui détermine un contexte applicatif, avant de lui associer un profil de sécurité et des contrats, préexistants ou créés à cette occasion. |

Obligatoire |

Application devant accéder aux services de la solution logicielle Vitam |

Pour assurer une étanchéité entre les tenants, il est préconisé d’associer un seul tenant par contexte applicatif. De cette manière, le mécanisme d’authentification d’une application externe à un tenant ne permet de verser et d’accéder qu’à ce seul tenant. |

Conseillé |

Système d’information des archives (SIA) devant accéder à tous les tenants et services de la solution logicielle Vitam |

Le SIA devant pouvoir accéder à plusieurs tenants et à l’ensemble des services disponibles, il est recommandé de lui attribuer un contexte applicatif lui permettant d’accéder à l’ensemble des tenants et des services de la solution logicielle Vitam. |

Recommandé |

6.2.5. Contrat d’entrée

6.2.5.1. Description

Le contrat d’entrée formalise les interactions correspondant à des transferts d’archives entre un fournisseur d’archives ou service producteur au sens de la norme NF Z44-022, son opérateur ou service versant au sens de la norme NF Z44-022 et la solution logicielle Vitam ou service d’archives au sens de la norme NF Z44-022.

Il détermine en option :

la destination ou point de rattachement des archives transférées dans le système (correspond à une unité archivistique issue d’un bordereau de transfert (unité archivistique dite « standard ») ou correspondant à un niveau de plan de classement ou d’arbre de positionnement) ;

l’/les unité(s) archivistique(s)sous le(s)quelle(s) une unité archivistique présente dans un bordereau de transfert et déclarant un nœud de rattachement peut se rattacher ;

si les unités archivistiques contenues dans un bordereau de transfert peuvent, doivent ou ne doivent pas déclarer un nœud de rattachement ;

si la solution logicielle Vitam doit enregistrer automatiquement en base de données dans un champ spécifique les règles de gestion héritées par l’/les unité(s) archivistique(s) contenue(s) dans un bordereau de transfert ;

le(s) profil(s) d’archivage attendu(s) pour les transferts d’archives (messages ArchiveTransfer au sens de la norme NF Z44-022) effectués en application de ce contrat (facultatif) ;

si le bordereau doit obligatoirement contenir des objets binaires de type « Master » ;

le(s) type(s) d’usage(s) autorisé(s) dans un bordereau de transfert, dans le cas d’ajout(s) ultérieur(s) d’objet(s) binaire(s) à un groupe d’objets techniques ;

le(s) format(s) des objets binaires autorisé(s) dans un bordereau de transfert ;

si le bordereau peut contenir des objets binaires dont le format n’est pas identifié ;

la stratégie de stockage à utiliser pour les unités archivistiques, les groupes d’objets techniques et/ou les objets binaires (fichier numériques) au moyen de la déclaration d’un contrat de gestion.

6.2.5.2. Formalisation

6.2.5.2.1. Dans un fichier JSON

Un contrat d’entrée prend la forme d’un fichier JSON, pouvant contenir 1 à n contrat(s) d’entrée[60].

Exemple de contrat d’entrée à importer dans la solution logicielle Vitam :

[

{

"Identifier": "IC-00001",

"Name": "Contrat d’entrée_du_SIA"

}

]

Un contrat d’entrée donné doit obligatoirement comporter les informations suivantes :

identifiant signifiant. Ce champ est obligatoire seulement s’il est généré par l’application à l’origine de sa création (Identifier). Si cet identifiant est généré par la solution logicielle Vitam, il n’est pas nécessaire de le renseigner dans le fichier JSON ;

nom du contrat (Name).

D’autres informations, facultatives – une description (Description), un statut (Status), une date d’activation (ActivationDate) et de désactivation (DeactivationDate), une liste de profils d’archivage (ArchiveProfiles), des options de contrôles sur les rattachements des unités archivistiques (LinkParentId, CheckParentId et CheckParentLink), des options de contrôles sur les objets binaires entrants (MasterMandatory, EveryDataObjectVersion ou DataObjectVersion, EveryFormatType ou FormatType, FormatUnidentifiedAuthorized), des options de contrôle sur les documents signés (SignaturePolicy), des paramétrages sur l’enregistrement des règles de gestion héritées dans un champ spécifique (ComputeInheritedRulesAtIngest) et sur la gestion du stockage (ManagementContractId) – peuvent venir compléter ces informations.

À noter pour certaines d’entre elles que, si elles ne sont pas renseignées, la solution logicielle Vitam fournira automatiquement une valeur par défaut :

valeur « INACTIVE » pour le statut ;

valeur « AUTHORIZED » relative à l’option permettant à un bordereau de transfert à contenir des nœuds de rattachement, sans que cela soit obligatoire (CheckParentLink) ;

valeur « true » pour l’option rendant obligatoire la présence d’un objet binaire de type « Master » dans un transfert (MasterMandatory) ;

valeur « false » pour l’option autorisant un à plusieurs usage(s) dans le cas de l’ajout d’un objet binaire à un groupe d’objets techniques existant (EveryDataObjectVersion) ;

valeur « false » pour l’option autorisant le transfert d’objets binaires dont le format n’est pas identifié (FormatUnidentifiedAuthorized) ;

valeur « true » pour l’option permettant d’accepter tous les formats des objets binaires dans un bordereau de transfert (EveryFormatType) ;

valeur « false » pour l’option permettant d’activer l’enregistrement en base de données des règles de gestion héritées dans un champ spécifique (ComputeInheritedRulesAtIngest),

valeur « false » pour les contrôles sur les signatures (DeclaredSignature), le jeton d’horodatage (DeclaredTimestamp), les preuves complémentaires (DeclaredAdditionalProof) si le contrôle sur les documents signés (SignedDocument) a pour valeur « ALLOWED » ou « MANDATORY ». Ces informations sont détaillées dans la section suivante du présent document. La solution appliquera par ailleurs une stratégie par défaut, si aucun contrat de gestion n’est défini dans le contrat d’entrée.

6.2.5.2.2. Dans la solution logicielle Vitam

Les contrats d’entrée sont enregistrés dans la base de données MongoDB, dans la collection « IngestContract », sous la forme d’enregistrements au format JSON. Le contrat d’entrée est modélisé en JSON comme suit[61] :

Champ |

Description |

|---|---|

_id |

identifiant unique par tenant, fourni par le système (champ obligatoire). |

Identifier |

identifiant unique donné au contrat, généré automatiquement par le système (champ obligatoire). |

_tenant |

tenant dans lequel le contrat s’applique (champ obligatoire). |

Name |

nom du contrat, qui doit être obligatoirement renseigné sur la plate-forme (champ obligatoire). |

Description |

description du contrat (champ obligatoire). |

_v |

version du contrat (champ obligatoire). |

Status |

statut « ACTIVE » ou « INACTIVE » (champ obligatoire). |

CreationDate |

date de création du contrat, fournie par le système (champ obligatoire). |

LastUpdate |

dernière date de modification du contrat, fournie et mise à jour par le système (champ obligatoire). |

ActivationDate |

si le contrat est actif, date d’activation du contrat, fournie par le système (champ obligatoire). |

DeactivationDate |

si le contrat est inactif, date de désactivation du contrat (champ facultatif). |

ArchiveProfiles |

identifiant du(des) profil(s) d’archivage associé(s) au contrat (champ facultatif). |

ManagementContractId |

identifiant du contrat de gestion associé au contrat (champ facultatif). |

LinkParentId |

identifiant du nœud auquel on souhaite rattacher les SIP versés (champ facultatif). |

CheckParentId |

identifiant(s) du/des noeud(s) sous le(s)quel(s) une unité archivistique présente dans un bordereau de transfert et déclarant un nœud de rattachement peut se rattacher (champ facultatif). |

CheckParentLink |

option permettant de contrôler la déclaration de nœuds de rattachement dans un bordereau de transfert (valeur par défaut : « AUTHORIZED » – champ obligatoire). |

ComputeInheritedRulesAtIngest |

paramètre permettant d’activer l’enregistrement automatique des règles de gestion héritées par une unité archivistique en base de données dans un champ spécifique (valeur par défaut : « false » – champ obligatoire). |

MasterMandatory |

option permettant de rendre obligatoire ou non la présence d’un objet binaire de type « Master » dans un transfert (valeur par défaut : « true » – champ obligatoire). |

EveryDataObjectVersion / DataObjectVersion |

usage(s) autorisé(s) dans le cas de l’ajout d’un objet binaire à un groupe d’objets techniques existant. Il peut s’agir de : |

EveryFormatType / FormatType |

format(s) des objets binaires autorisé(s) dans un bordereau de transfert. Il peut s’agir de : |

FormatUnidentifiedAuthorized |

option autorisant le transfert d’objets binaires dont le format n’est pas identifié (valeur par défaut : « false » – champ obligatoire). |

SignaturePolicy |

contrôles sur les documents signés électroniquement (champ facultatif) pour : |

La solution logicielle Vitam impose de déclarer un contrat d’entrée, au moment de la demande de transfert à un service d’archives (message ArchiveTransfer), dans le bloc ArchivalAgreement.

Par ailleurs, dans le journal des opérations, le contrat d’entrée est enregistré dans le champ rightsStatementIdentifier pour toute opération de transfert (INGEST).

6.2.5.3. Mécanismes mis en œuvre par la solution logicielle Vitam

La solution logicielle Vitam intègre un référentiel des contrats d’entrée, administrable par un utilisateur doté des droits adéquats (administrateur fonctionnel ou technique) et géré dans une collection particulière[63].

Ce référentiel est propre à chaque tenant de la solution logicielle Vitam.

Il est possible de réaliser les opérations présentées ci-dessous.

6.2.5.3.1. Import

Dans la solution logicielle Vitam, il est possible d’importer sur n’importe quel tenant 1 à n contrat(s) d’entrée sous la forme d’un fichier JSON. Par cet import, 1 à n contrat(s) d’entrée sont ajoutés au référentiel des contrats d’entrée.

Il est également possible de créer un contrat d’entrée depuis l’APP VitamUI « Contrats d’entrée ».