17. Gestion de la préservation

17.1. Introduction

17.1.1. Documents de référence

Document |

Date de la version |

|---|---|

NF Z 44022 – MEDONA - Modélisation des données pour l’archivage |

18/01/2014 |

Standard d’échange de données pour l’archivage – SEDA – v. 2.1 |

06/2018 |

Vitam – Structuration des Submission Information Package (SIP) |

|

17.1.2. Résumé

Jusqu’à présent, pour la gestion, la conservation, la préservation et la consultation des archives numériques, les acteurs du secteur public étatique ont utilisé des techniques d’archivage classiques, adaptées aux volumes limités dont la prise en charge leur était proposée. Cette situation évolue désormais rapidement et les acteurs du secteur public étatique se sont organisés pour être en capacité de traiter les volumes croissants d’archives numériques qui doivent être archivés, grâce à un saut technologique.

17.1.2.1. Présentation de la problématique

La préservation numérique consiste en un ensemble de processus visant à maintenir un accès aux fichiers numériques sur le très long terme. Elle implique d’assurer un moyen de représenter ces fichiers dans le temps, de vérifier leur disponibilité et leur intégrité dans la solution logicielle Vitam. Les processus, permettant de garantir qu’un fichier numérique est en mesure de traverser le temps durant tout son cycle de vie tout en préservant son intégrité, sont les suivants :

l’identification de format : processus qui consiste à définir précisément le format d’un fichier numérique, qu’il s’agisse d’un conteneur[1] ou non ;

la validation de format : processus qui consiste à vérifier qu’un fichier respecte les spécifications publiées de son format, en termes de structure comme de syntaxe ;

la conversion de format : opération qui consiste à convertir un fichier numérique dans un format différent de celui dans lequel il est encodé. Elle doit préserver la fidélité du document (Source : NF Z 42-013) ;

l’extraction de métadonnées : opération qui consiste à extraire d’un fichier tout ou partie des informations ou métadonnées qu’il contient afin de les exploiter en dehors du fichier, dans une base de données, ou de les réintégrer dans celui-ci après conversion. Pour répondre à cette problématique et à cet objectif, la solution logicielle Vitam met à disposition les outils et services suivants[2] :

un traitement de masse sur les fichiers numériques pour :

identifier ou ré-identifier leur format suite à des mises à jour du référentiel des formats (identification de format) ;

analyser des fichiers non seulement pour vérifier leur conformité par rapport aux spécifications publiées de leur format (validation de format) mais aussi pour évaluer leur qualité par rapport à des critères émis pour des besoins, par exemple, de conservation (ex : vérifier la taille d’un fichier image en termes de pixels) ;

générer de nouveaux fichiers numériques, non seulement à des fins de conversion de format pour cause de format obsolète, mais aussi à d’autres fins (ex : génération de vignettes, d’objets de diffusion) ;

extraire tout ou partie des métadonnées contenues dans les fichiers numériques ou générer des métadonnées à partir du contenu de ceux-ci à des fins de conservation de ces informations ou d’amélioration de la description intellectuelle des archives ;

une administration de ce précédent service au moyen des outils suivants, qui permettent de paramétrer et d’effectuer ces traitements :

griffons ;

scénarios de préservation ;

référentiel des formats ;

des contrôles en entrée du système en vue d’identifier les formats des fichiers numériques ou de contraindre les fichiers pouvant entrer dans la solution logicielle Vitam au regard de paramètres et critères prédéfinis ;

des services de journalisation des actions, de sécurisation des journaux, d’audit et de génération de relevé de valeur probante, en vue de garantir l’intégrité, la conservation des fichiers numériques et leur accès au sein de la solution logicielle Vitam.

17.1.2.2. Présentation du document

Le document présente les fonctionnalités associées à la gestion et à la réalisation d’opérations de préservation numérique dans la solution logicielle Vitam. Il s’articule autour des axes suivants :

une présentation des différentes référentiels associés à la préservation numérique : formats, griffons, scénarios de préservation, de la manière dont ils doivent être formalisés en JSON ou en XML, ainsi que de la manière dont ils sont modélisés dans la solution logicielle Vitam ;

une présentation des mécanismes mis en œuvre dans la solution logicielle Vitam pour gérer et réaliser des opérations de préservation numérique ;

des recommandations aux utilisateurs de la solution logicielle Vitam sur la manière d’utiliser les fonctionnalités associées à ces outils de préservation numérique ;

des exemples de référentiels, de paramétrages, et de messages retournés par la solution logicielle Vitam à l’issue d’une opération en lien avec la préservation. Le présent document décrit les fonctionnalités qui sont offertes par la deuxième version de production de la solution logicielle Vitam au terme de la version 9.0 (automne 2025). Il a vocation à être amendé, complété et enrichi au fur et à mesure de la réalisation de la solution logicielle Vitam et des retours et commentaires formulés par les ministères porteurs et les partenaires du programme.

17.2. Administration de la préservation numérique

La solution logicielle Vitam s’appuie sur trois référentiels pour administrer, gérer et paramétrer les actions de préservation numérique :

le référentiel des formats,

le référentiel des griffons, ou outils de préservation,

le référentiel des scénarios de préservation.

17.2.1. Référentiel des formats

17.2.1.1. Définition

La préservation numérique implique d’effectuer des traitements sur des fichiers numériques en s’appuyant sur une identification fiable de ces derniers. Cette identification est assurée, référencée, harmonisée et normalisée au moyen d’un référentiel des formats, unique dans le système.

Par nature, un référentiel des formats identifie un ensemble de formats, en leur associant les informations nécessaires à leur identification, et fournit les moyens de contrôler les objets binaires conservés dans la solution logicielle Vitam.

La solution logicielle Vitam utilise comme référentiel des formats le registre PRONOM, développé en mars 2002 par The National Archives (UK) pour faciliter l’accès et la préservation sur le long terme aux archives numériques qu’elle conservait. Il s’agit de la principale ressource disponible en ligne sur les formats de fichiers connus ainsi que sur les produits logiciels capables de les créer et de les lire – y compris leur cycle de vie et leurs spécifications techniques. Mis en ligne à partir de février 2004, ce registre continue de s’enrichir et contient en septembre 2018 plus de 2000 entrées.

Dans le registre PRONOM, chaque format de fichier dispose d’un identifiant unique, le Pronom Unique IDentifier (ou PUID) et est décrit avec les informations suivantes :

un résumé des informations essentielles disponibles :

nom du format ;

version du format ;

identifiants (PUID, Type MIME) ;

catégorie ;

description ;

formats de fichiers associés ;

date de mise à disposition ;

dates de création et de mise à jour de la notice ;

la documentation disponible, notamment si le format a fait l’objet d’une normalisation ;

les moyens d’identification disponibles :

extensions ;

nombres magiques ou signatures[3] ;

les méthodes de compression utilisées, si elles existent ;

les méthodes d’encodage des caractères, si nécessaire ;

les droits de propriété intellectuelle associés ;

les fichiers de référence ;

les propriétés du format. La solution logicielle Vitam intègre une version simplifiée du registre PRONOM en tant que référentiel des formats, pour deux usages :

l’un destiné à la gestion des formats au sein de la solution logicielle Vitam. Ce référentiel n’enregistre pas l’ensemble des informations contenus dans le registre PRONOM ;

l’autre intégré dans l’outil d’identification de formats utilisé par la solution logicielle Vitam. Ce dernier utilise et interprète l’ensemble des informations contenues dans le registre PRONOM.

17.2.1.2. Formalisation

17.2.1.2.1. Dans le registre PRONOM

La version simplifiée du registre PRONOM que la solution logicielle Vitam utilise prend la forme d’un fichier XML, appelé « fichier de signatures » (ou « DROID_SignatureFile_VXX.xml »), publié par The National Archives (UK).

Pour un format donné, ce fichier :

déclare ses caractéristiques, en particulier les informations permettant de l’identifier, mais aussi ses relations avec d’autres formats ;

référence les signatures internes, éléments informationnels qui permettent d’identifier un format en fonction de son train de bits[4], et les associe à un ou plusieurs formats. Le registre PRONOM inclut également des signatures externes qui ne sont pas décrites dans le fichier de signatures.

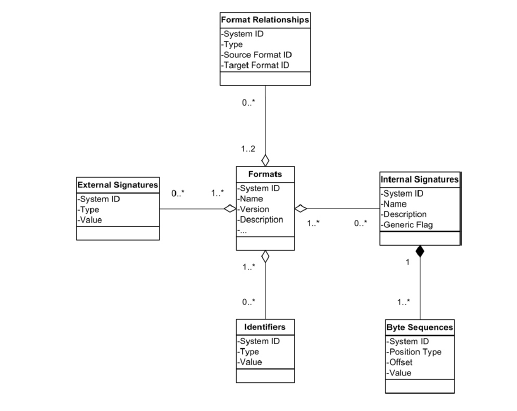

Les relations entre formats et signatures peuvent être modélisées de la manière suivante[5] :

De ce registre, la solution logicielle Vitam ne retient pour son référentiel interne que les éléments suivants :

informations liées à la version et à la date de création du fichier de signatures, présents dans l’élément racine « FFSignatureFile » de ce dernier ; Élément racine du fichier de signatures en date du 17 septembre 2018, version 94 :

<FFSignatureFile xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://www.nationalarchives.gov.uk/pronom/SignatureFile DROID_SignatureFile.xsd"

xmlns="http://www.nationalarchives.gov.uk/pronom/SignatureFile" DateCreated="2018-09-17T12:54:53"

Version="94">

caractéristiques des formats, présentes dans l’élément « FileFormat ». Caractéristiques du format dont le PUID est x-fmt/17 :

<FileFormat ID="44" MIMEType="application/vnd.ms-excel"

Name="Microsoft Excel Template" PUID="x-fmt/17" Version="97-2003">

<Extension>xlt</Extension>

<HasPriorityOverFileFormatID>684</HasPriorityOverFileFormatID>

</FileFormat>

signatures internes, que la solution logicielle Vitam n’enregistre pas dans son référentiel interne, mais prises en compte par les outils d’identification tels que Siegfried ou Droid pour réaliser leurs opérations d’identification.

Les éléments XML du fichier de signatures sont modélisés comme suit :

Champ |

Description |

|---|---|

En-tête |

|

FFSignatureFile |

élément racine du fichier de signatures PRONOM (obligatoire) |

DateCreated |

date de création du fichier PRONOM (obligatoire) |

Version |

version du fichier PRONOM (obligatoire) |

Format |

|

FileFormat |

format de fichier (facultatif et répétable) |

ID |

identifiant XML, correspondant à un entier (obligatoire et unique) |

MIMEType |

type MIME (facultatif) |

Name |

nom signifiant du format, correspondant à une chaîne de caractères ne pouvant dépasser 100 caractères et ne pouvant être vide (obligatoire) |

PUID |

identifiant PRONOM du format, correspondant à une chaîne de caractères unique, ne pouvant être vide et dépasser 150 caractères (obligatoire) |

Version |

version du format, correspondant à une chaîne de caractères ne pouvant dépasser 50 caractères (facultatif) |

Extension |

extension(s) associée(s) à un format, correspondant à une chaîne de caractères ne pouvant être vide (facultatif et répétable) |

HasPriorityOverFileFormatID |

Identifiant XML, correspondant à un identifiant de format présent dans le registre PRONOM et associé au format décrit (facultatif et répétable). Indique que ce dernier a la priorité sur ce(s) format(s), c’est-à-dire qu’il sert de format de référence et le(s) rend obsolète(s) |

Point d’attention :

Au terme de la version 6, la solution logicielle Vitam supporte la version 109 du référentiel PRONOM ;

La solution logicielle Vitam n’enregistre pas les signatures internes comme externes dans son référentiel interne. Ces informations, présentes dans le fichier de signatures, sont en revanche intégrées par les outils d’identification comme Siegfried ou Droid, en raison de leur caractère indispensable pour réaliser leurs traitements.

17.2.1.2.2. Dans la solution logicielle Vitam

Les formats sont enregistrés dans la base de données MongoDB, dans la collection « FileFormat », sous la forme d’enregistrements au format JSON. Enregistrement du format dont le PUID est x-fmt/111 :

{

"_id": "aeaaaaaaaaho6plwab7ykalivm47lsiaabza",

"CreatedDate": "2018-09-17T12:54:53.000",

"VersionPronom": "94",

"UpdateDate": "2019-02-06T15:32:21.201",

"PUID": "x-fmt/111",

"Version": "",

"MimeType": "text/plain",

"Name": "Plain Text File",

"HasPriorityOverFileFormatID": [],

"Extension": [

"txt"

],

"Group": "",

"Alert": false,

"Comment": "",

"_v": 12

}

Ils sont modélisés comme suit[6] :

Champ |

Description |

|---|---|

_id |

identifiant unique dans l’ensemble du système, fourni par ce dernier (champ obligatoire) |

CreatedDate |

date de création de la version du fichier de signatures PRONOM utilisé pour initialiser ou mettre à jour la collection, présent dans « FFSignatureFile », élément racine du fichier de signatures PRONOM (champ obligatoire) |

VersionPronom |

numéro de version du fichier de signatures PRONOM utilisé pour initialiser ou mettre à jour la collection, présent dans « FFSignatureFile », élément racine du fichier de signatures (champ obligatoire) |

UpdateDate |

date de mise à jour de la version du fichier de signatures PRONOM au sein de la solution logicielle Vitam, fournie par cette dernière (champ obligatoire) |

PUID |

identifiant unique du format, fourni par le registre PRONOM (champ obligatoire). Il provient de l’attribut XML « PUID », présent dans le champ « FileFormat ». L’identifiant est composé de deux éléments séparés par un slash : |

Version |

version du format, fournie par le registre PRONOM (champ obligatoire, mais pouvant être vide). Il provient de l’attribut XML « Version », présent dans le champ « FileFormat » |

Name |

nom du format, fourni par le registre PRONOM (champ obligatoire). Il provient de l’attribut XML « Name », présent dans le champ « FileFormat » |

MimeType |

type MIME correspondant à un format de fichier, fourni par le registre PRONOM (champ obligatoire, mais pouvant être vide). Il provient de l’attribut XML « MimeType », présent dans le champ « FileFormat » |

HasPriorityOverFileFormatID |

liste de PUID appartenant à des formats sur le(s)quel(s) le format décrit a la priorité et sert de format de référence, fournie par le fichier de signatures PRONOM (champ obligatoire, mais pouvant être vide). Il provient de l’élément « HasPriorityOverFileFormatID », sous-élément de « FileFormat » et s’enregistre sous forme de tableau dans la base de données MongoDB |

Group |

nom d’une famille de formats (champ obligatoire, mais pouvant être vide), fourni par la solution logicielle Vitam |

Alert |

alerte sur l’obsolescence du format (champ obligatoire), correspondant à un booléen dont la valeur est, par défaut, égale à « false » |

Comment |

commentaires (champ obligatoire, mais pouvant être vide), fourni par la solution logicielle Vitam |

Extension |

extension(s) du format, fournie par le fichier de signatures PRONOM (champ obligatoire, mais pouvant être vide). Elle provient de l’élément « Extension », sous-élément de « FileFormat » et s’enregistre sous forme de tableau dans la base de données MongoDB |

_v |

version de l’enregistrement décrit, fournie par le système (champ obligatoire). |

17.2.1.3. Mécanismes mis en œuvre dans la solution logicielle Vitam

Le référentiel des formats intégré dans la solution logicielle Vitam est administrable par un utilisateur doté des droits adéquats (administrateur fonctionnel et technique).

Ce référentiel est multi-tenant. Il est administrable et journalisé depuis le tenant d’administration.

17.2.1.3.1. Import

La solution logicielle Vitam intègre un référentiel des formats, automatiquement importé lors de l’initialisation de la plate-forme. Sa version doit être :

identique à la version du registre PRONOM importée dans l’outil d’identification de formats utilisé par la plate-forme (Siegfried actuellement) ;

compatible avec l’outil d’identification de formats qui, selon la version installée, ne supporte pas toutes les versions du registre PRONOM.

Ce référentiel fonctionne en mode « esclave »[7] puisque le PUID fourni par le registre PRONOM constitue l’identifiant de chaque format. L’import du référentiel constitue une opération d’administration (« MASTERDATA »), tracée dans le journal des opérations du tenant d’administration de la solution logicielle Vitam[8].

17.2.1.3.2. Ré-import et mise à jour

Le fichier de signatures est régulièrement mis à jour par The National Archives (UK). Il est disponible à cette adresse : http://www.nationalarchives.gov.uk/aboutapps/pronom/droid-signature-files.html. La modification du référentiel des formats est possible au moyen des API et de l’IHM standard fournie avec la solution logicielle Vitam et s’effectue par un réimport du fichier de signatures, en mode « annule et remplace », depuis le tenant d’administration. De fait, la solution logicielle Vitam permet de :

ajouter un nouveau format ;

modifier les informations associées à un format ;

supprimer un format.

La modification du référentiel est également possible depuis l’APP Vitam UI « Formats », fournie avec la solution logicielle Vitam. Cette dernière permet, depuis le tenant d’instance (ou tenant d’administration) de :

ajouter ou supprimer un format, modifier ses informations par un import du fichier de signatures, en mode « annule et remplace » ;

ajouter un nouveau format, externe au référentiel publié par The National Archives ;

modifier les informations associées à un format ajouté, externe au référentiel publié par The National Archives ;

supprimer un format ajouté, externe au référentiel publié par The National Archives.

Ces actions renvoient une nouvelle version du référentiel dans la solution logicielle Vitam.

La nouvelle version du référentiel des formats doit être :

identique à la version du registre PRONOM importée dans l’outil d’identification de formats utilisé par la solution logicielle Vitam (Siegfried actuellement) ;

compatible avec l’outil d’identification de formats qui, selon la version installée, ne supporte pas toutes les versions du registre PRONOM.

C’est pourquoi, cette action relève d’un acte d’administration technico-fonctionnelle.

Elle provoque la création d’une nouvelle version du référentiel. Les différentes versions du référentiel font l’objet d’une sauvegarde sur les offres de stockage utilisées par la solution logicielle Vitam.

Sauf quelques cas d’erreur, elle fait l’objet d’une journalisation dans le journal des opérations du tenant d’administration (opération d’administration de type « MASTERDATA »).

Lors de ce ré-import ou de cette mise à jour, l’opération peut aboutir aux statuts suivants :

Statut |

Motifs |

|---|---|

Succès |

opération réalisée sans rencontrer de problèmes particuliers. |

Avertissement |

- mise à jour d’un référentiel dont la version est identique à la version du référentiel préalablement importé. |

Échec[9] |

sans journalisation : |

Point d’attention :

Seules les opérations en succès et en avertissement sont journalisées dans le journal des opérations ;

dans les cas d’un import ou ré-import en échec, l’action n’est pas journalisée[10].

Un rapport au format JSON est généré et précise les éléments suivants[11] :

le type d’opération, dont la valeur est « STP_REFERENTIAL_FORMAT_IMPORT » ;

la date et l’heure du début de la génération du rapport ;

l’identifiant de l’opération d’import à l’origine de ce rapport ;

le statut de l’opération, dont la valeur est soit « OK », soit « WARNING », soit « KO » ;

la référence à l’ancienne et à la nouvelle version du référentiel ;

la date de l’ancienne et de la nouvelle version du référentiel ;

la liste des formats dont les informations ont été modifiées, avec le différentiel entre les anciens et les nouveaux éléments ;

la liste des PUID des formats ajoutés au référentiel ;

la liste des PUID supprimés ;

le motif d’un avertissement.

17.2.1.3.3. Accès au référentiel

La solution logicielle Vitam permet d’effectuer des recherches dans le référentiel des formats. Il est possible d’obtenir :

une liste de résultats,

un résultat par facettes (nombre d’occurrences pour une métadonnée donnée).

Sont disponibles les facettes de type :

« terms » : pour obtenir des catégories basées sur les valeurs distinctes d’un champ spécifique et le nombre associé,

« filters » : pour obtenir des résultats d’agrégations par filtres sur les résultats,

« range » : pour obtenir des agrégations par plages de dates,

« sum » : pour obtenir des totaux sur des champs,

« count » : pour obtenir le nombre de valeurs présentes sur des champs,

« cardinality » : pour obtenir le nombre exact de valeurs présentes sur des champs (usage non recommandé).

Par ailleurs, la solution logicielle permet de consulter le détail d’un format en particulier.

L’accès au référentiel est possible depuis :

les API,

l’APP VitamUI « Formats ».

17.2.1.4. Conseils de mise en œuvre

À l’issue de cette phase de réalisation de fonctionnalités concernant le référentiel des formats, l’équipe projet Vitam est en mesure de fournir plusieurs recommandations de mise en œuvre.

17.2.1.4.1. À quoi sert le référentiel des formats ?

L’objectif du référentiel est de :

connaître l’ensemble des formats pouvant être gérés et conservés par la solution logicielle Vitam ;

permettre l’utilisation de l’outil d’identification de formats retenu à ce jour, Siegfried, et de pallier les défauts de cet outil, à savoir d’être en mesure, via des requêtes API, de :

lister les formats connus de son référentiel interne et que l’outil est donc en mesure de pouvoir identifier ;

dire si un PUID est connu du référentiel interne de l’outil d’identification.

Il a également pour vocation d’être utilisé par la solution logicielle Vitam pour :

effectuer des contrôles sur les formats des objets binaires associés aux archives prises en charge par le système. Dans le cas présent, le contrôle est fait au moyen de l’outil d’identification Siegfried et du référentiel des formats qu’il intègre et non pas à partir du référentiel interne de la solution logicielle Vitam ;

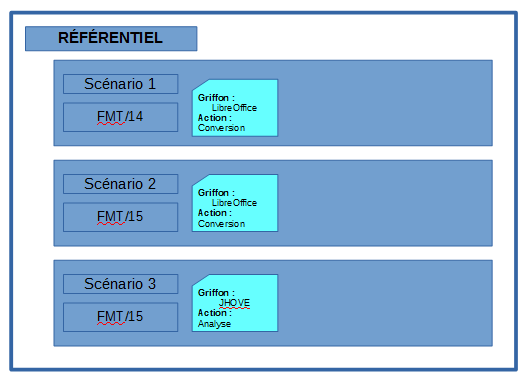

sélectionner les formats dans :

les contrats d’entrées ;

les scénarios de préservation.

17.2.1.4.2. Quand et comment créer un référentiel des formats ?

La création d’un référentiel des formats est un préalable au transfert d’objets binaires dans la solution logicielle Vitam. C’est pourquoi, lors de l’installation de la solution logicielle Vitam, un référentiel est initialisé par défaut. Sa version est compatible avec celle du référentiel importé dans l’outil d’identification de formats (Siegfried à ce jour). Un administrateur fonctionnel n’a pas besoin, a priori, d’importer un référentiel des formats. Il s’agit d’un acte d’exploitation technique.

Points d’attention :

Après initialisation de la plate-forme, il est recommandé à l’administrateur technique de vérifier que la version du référentiel correspond à celle qui a été chargée dans l’outil d’identification Siegfried[12].

Au terme de la version 6, la solution logicielle Vitam supporte la version 109 du registre PRONOM.

17.2.1.4.3. Quand et comment ré-importer et mettre à jour le référentiel des formats ?

The National Archives (UK) produit mensuellement une nouvelle version du fichier de signatures. Cette nouvelle version est alors publiée sur le site de l’institution, sauf dans deux cas :

aucune signature n’a été ajoutée dans le fichier de signatures ;

l’institution est en train de réaliser une mise à jour du fichier et préfère repousser sa publication.

Il est possible de mettre à jour régulièrement le référentiel dans la solution logicielle Vitam, en procédant à un réimport complet du référentiel, passant par l’import de la version du fichier de signatures nouvellement publiée. Cette opération s’effectue uniquement sur le tenant d’administration.

La mise à jour du référentiel s’avère nécessaire pour répondre aux besoins suivants :

une montée de version de l’outil d’identification de formats (actuellement Siegfried) rend nécessaire la mise à jour d’une version plus récente du fichier de signature ;

on souhaite ajouter un format jusque-là absent du référentiel des formats, en l’ajoutant préalablement au registre PRONOM.

Soit ce nouveau format est intégré dans une version plus récente du registre PRONOM ;

Soit il a été ajouté spécifiquement dans le fichier de signatures. De fait, il n’est pas obligatoire de monter de version du fichier de signatures dès qu’une nouvelle version paraît.

Points d’attention :

Après la mise à jour du référentiel, l’administrateur technique doit vérifier que la version du référentiel correspond bien à celle qui a été chargée dans l’outil d’identification de formats Siegfried ou de procéder à sa mise à jour[13].

La solution logicielle Vitam permet d’ajouter des formats non référencés dans le référentiel PRONOM.

Dans ce cas précis, il faudra s’assurer que ces formats soient inclus dans la version du référentiel chargée dans Siegfried.

Par ailleurs, dans le cas d’une nouvelle version du registre PRONOM à installer dans la solution logicielle Vitam, il ne faudra pas oublier de maintenir les ajouts ou modifications spécifiques dans le nouveau fichier. En d’autres termes, lors de l’import d’une nouvelle version du registre PRONOM dans le système, il faudra :

vérifier que cette nouvelle version n’intègre pas ces formats jusque-là non référencés ;

Si ce n’est pas le cas, rajouter ces formats spécifiques à PRONOM, afin qu’ils continuent à être gérés par le système.

Si un format est absent ou a été ajouté dans le registre, ou si des informations sont incomplètes, il est nécessaire de rentrer en contact avec The National Archives (UK) et de proposer des mises à jour, afin que celles-ci soient intégrées à une version ultérieure du fichier de signatures[14].

17.2.1.4.5. Comment utiliser le référentiel des formats ?

Intitulé |

Description |

Niveau de recommandation |

|---|---|---|

Import ou modification du référentiel des formats |

Il est obligatoire d’effectuer les opérations d’import et de mise à jour du référentiel des formats sur le tenant d’administration. |

Obligatoire |

Import initial du référentiel des formats |

Il est obligatoire d’importer le référentiel des formats lors de l’installation de la solution logicielle Vitam. |

Obligatoire |

Modification du fichier de signatures |

Il est possible d’ajouter des formats non référencés dans le registre PRONOM. Dans ce cas précis, il faudra s’assurer que ces formats soient inclus dans la version du référentiel chargée dans Siegfried. |

Possible |

Modification du fichier de signatures |

Il n’est pas recommandé de modifier ou corriger les contenus présents dans le fichier de signatures fourni par The National Archives (UK), que l’on souhaite importer dans la solution logicielle Vitam. |

Non recommandé |

Modification du fichier de signatures |

Si un format est absent du référentiel ou si des informations sont incomplètes, il est nécessaire de rentrer en contact avec The National Archives (UK) et de proposer des mises à jour, afin que celles-ci soient intégrées à une version ultérieure du fichier de signatures. |

Recommandé |

Mise à jour du référentiel des formats |

Il est possible de mettre à jour le référentiel des formats. |

Obligatoire |

Mise à jour du référentiel des formats |

Il est fortement recommandé de mettre à jour le référentiel des formats en le remplaçant par une version plus récente et non pas par une version plus ancienne. |

Recommandé |

17.2.2. Outils de préservation (griffons)

17.2.2.1. Définition

Les outils de préservation, appelés griffons au sein de la solution logicielle Vitam, sont des outils logiciels permettant d’effectuer des traitements sur les objets binaires en fonction de leur format.

Ces traitements peuvent être de différentes natures :

analyse (ex : validation de formats, analyse de la qualité d’une image) ;

génération d’un nouvel objet binaire (ex : conversion de format, création d’un autre usage, création d’un nouvel objet sans certaines métadonnées) dans un usage défini (BinaryMaster, Dissemination, Thumbnail, TextContent) ;

extraction de métadonnées (métadonnées techniques, métadonnées descriptives) ;

identification de format.

Un même griffon peut être utilisé pour effectuer plusieurs de ces traitements.

Plusieurs griffons peuvent être utilisés pour effectuer un traitement identique sur un même périmètre.

La solution logicielle Vitam implémente nativement plusieurs griffons[15] :

ImageMagick ;

JHOVE ;

Siegfried ;

LibreOffice ;

Tesseract ;

ODFValidator ;

VeraPDF ;

FFmpeg ;

OpenXMLValidator (outil non implémenté à ce jour) ;

BFFValidator (outil non implémenté à ce jour).

17.2.2.2. Formalisation

17.2.2.2.1. Dans un fichier JSON

Un référentiel des griffons liste l’ensemble des griffons pouvant être utilisés par la solution logicielle Vitam. Ce référentiel est importé sous la forme d’un fichier JSON, contenant systématiquement l’ensemble des griffons utilisés[16].

{

"Identifier": "GRI-000001",

"Name": "Griffon 1 : ImageMagick",

"ExecutableName": "imagemagick-griffin",

"ExecutableVersion": "V1.0.0"

}

Un griffon donné doit nécessairement être décrit avec les informations suivantes :

identifiant signifiant du griffon, généré par l’application à l’origine de sa création (Identifier) ;

nom du griffon (Name) ;

nom technique du griffon, utilisé pour lancer son exécution dans la solution logicielle Vitam (ExecutableName) ;

version du griffon (ExecutableVersion) ; Une description (Description) et une date de création (CreationDate), facultatives, peuvent venir compléter ces informations.

Point d’attention :

L’identifiant ne doit comprendre ni caractère accentué, ni virgule, ni apostrophe, ni parenthèse, ni espace, ni slash, ni élément de ponctuation, ou tout autre caractère spécial. Ne sont autorisés que l’underscore et le tiret comme séparateurs.

17.2.2.2.2. Dans la solution logicielle Vitam

Les griffons sont enregistrés dans la base de données MongoDB, dans la collection « Griffin », sous la forme d’enregistrements au format JSON. Chaque enregistrement est modélisé comme suit[17] :

Champ |

Description |

|---|---|

_id |

identifiant unique dans l’ensemble du système, fourni par ce dernier (obligatoire) |

Identifier |

identifiant signifiant du griffon, généré par l’application à l’origine de sa création (champ obligatoire). |

Name |

nom du griffon (champ obligatoire) |

Description |

description du griffon (champ facultatif) |

CreationDate |

date de création du griffon. Si l’information n’est pas présente dans le fichier JSON importé dans la solution logicielle Vitam, la date est fournie par la solution logicielle Vitam et correspond à la date de création de l’enregistrement (champ obligatoire) |

LastUpdate |

date correspondant à la dernière modification de l’enregistrement, fournie par la solution logicielle Vitam (champ obligatoire) |

ExecutableName |

nom technique du griffon, utilisé pour lancer son exécution dans la solution logicielle Vitam (champ obligatoire) |

ExecutableVersion |

version du griffon (champ obligatoire) |

_tenant |

tenant dans lequel l’enregistrement a été créé, fourni par le système (champ obligatoire) |

_v |

version du griffon, fournie par le système (champ obligatoire). |

17.2.2.3. Mécanismes mis en œuvre dans la solution logicielle Vitam

17.2.2.3.1. Implémentation des griffons

Un griffon est avant tout un outil logiciel existant sur le marché, customisé et paramétré pour être interfacé, utilisé avec la solution logicielle Vitam et identifié dans le référentiel des griffons. Au moyen d’une interface fichier simple, ce griffon prend un lot d’objets binaires de formats donnés à traiter ainsi que les arguments spécifiant comment les traiter et fournit un résultat au regard de ces éléments.

Un griffon peut effectuer plusieurs actions de préservation, en fonction de ses capacités et du paramétrage choisi. Les griffons peuvent être programmés facilement, sans connaissance approfondie de la solution logicielle Vitam, dans n’importe quel langage informatique.

À ce stade, les griffons développés par l’équipe Vitam sont tous dans un environnement Linux[18], à l’exception de l’un d’entre eux dont l’environnement Windows a été émulé sous Linux[19].

Griffon |

Langage de programmation |

Environnement |

Commentaires |

|---|---|---|---|

ImageMagick |

Linux |

||

JHOVE |

Librairie JAVA |

Linux |

|

VeraPDF |

Librairie JAVA |

Linux |

|

LibreOffice |

Linux |

||

Siegfried |

Linux |

||

Tesseract |

C++ |

Linux |

|

FFmpeg |

C |

Linux |

|

ODFValidator[20] |

Librairie JAVA patchée |

Linux |

Exécuté en Mono |

OpenXMLValidator[21] |

Librairie C sharp |

Linux |

Exécuté en Mono sous Linux |

BFFValidator |

Windows |

Exécuté en WineHQ sous Linux |

Ces griffons constituent des éléments de défiance en termes de sécurité informatique et des mécanismes doivent être mis en place pour les surveiller, par exemple en cas de délais de réponse trop important ou de génération d’objets binaires de taille supérieure à la taille attendue. Afin de les sécuriser, il est possible d’utiliser :

une isolation SELinux, avec des paramétrages liés à la sécurité – le service a été implémenté pour le griffon Siegfried ;

une VM qui monopoliserait un griffon et serait isolée sur un ESX séparé (service non encore implémenté).

L’installation et l’exploitation des griffons constituent un acte d’administration technique.

17.2.2.3.2. Gestion du référentiel des griffons

L’ensemble des griffons implémentés et supportés par la solution logicielle Vitam doivent être référencés dans le référentiel des griffons.

Ce référentiel est multi-tenant. Il est administrable et journalisé depuis le tenant d’administration.

17.2.2.3.2.1. Import

Dans la solution logicielle Vitam, il est possible d’importer un référentiel des griffons, fonctionnant en mode « esclave ».

Il s’agit d’une opération d’administration (« MASTERDATA »), tracée dans le journal des opérations de la solution logicielle Vitam sur le tenant d’administration[22].

17.2.2.3.2.2. Ré-import et mise à jour

La modification du référentiel des griffons s’effectue par un réimport du fichier au format JSON, en mode « annule et remplace », depuis le tenant d’administration. De fait, la solution logicielle Vitam permet de :

ajouter un nouveau griffon ;

modifier les informations associées à un griffon ;

supprimer un griffon. Cette action provoque la création d’une nouvelle version du référentiel. Les différentes versions du référentiel font l’objet d’une sauvegarde sur les offres de stockage utilisées par la solution logicielle Vitam.

Elle fait l’objet d’une journalisation dans le journal des opérations du tenant d’administration (opération d’administration de type « MASTERDATA »)[23].

Lors de ce ré-import ou de cette mise à jour, l’opération peut aboutir aux statuts suivants :

Statut |

Motifs |

|---|---|

Succès |

opération réalisée sans rencontrer de problèmes particuliers. |

Avertissement |

mise à jour d’un référentiel dont au moins un griffon est déclaré dans un scénario de préservation. |

Échec[24] |

sans journalisation : |

avec journalisation : |

17.2.2.3.3. Accès au référentiel

La solution logicielle Vitam permet d’effectuer des recherches dans le référentiel des griffons. Il est possible d’obtenir :

une liste de résultats,

un résultat par facettes (nombre d’occurrences pour une métadonnée donnée). Sont disponibles les facettes de type :

« terms » : pour obtenir des catégories basées sur les valeurs distinctes d’un champ spécifique et le nombre associé,

« filters » : pour obtenir des résultats d’agrégations par filtres sur les résultats,

« range » : pour obtenir des agrégations par plages de dates,

« sum » : pour obtenir des totaux sur des champs,

« count » : pour obtenir le nombre de valeurs présentes sur des champs,

« cardinality » : pour obtenir le nombre exact de valeurs présentes sur des champs (usage non recommandé).

Par ailleurs, la solution logicielle permet de consulter le détail d’un griffon en particulier.

L’accès au référentiel est possible uniquement depuis les API.

17.2.2.4. Conseils de mise en œuvre

À l’issue de cette phase de réalisation de fonctionnalités concernant le référentiel des griffons, l’équipe projet Vitam est en mesure de fournir quelques recommandations de mise en œuvre.

17.2.2.4.1. À quoi sert le référentiel des griffons ?

L’objectif du référentiel est de :

connaître l’ensemble des griffons installés, gérés et utilisables dans la solution logicielle Vitam ;

permettre l’utilisation des griffons ainsi référencés dans un à plusieurs scénario(s) de préservation.

17.2.2.4.2. Quand et comment créer un référentiel des griffons ?

17.2.2.4.2.1. Au moment de l’installation de la solution logicielle Vitam

La solution logicielle Vitam permet, au moyen d’un paramétrage technique, d’installer un certain nombre de griffons, au moment de l’installation de la plate-forme[25]. Elle met, en effet, à disposition les griffons suivants[26] :

ImageMagick ;

JHOVE ;

Siegfried ;

LibreOffice ;

Tesseract ;

ODFValidator ;

VeraPDF ;

FFmpeg ;

OpenXMLValidator (outil non implémenté à ce jour) ;

BFFValidator (outil non implémenté à ce jour).

Leur installation est facultative. En d’autres termes, si on ne souhaite pas utiliser de griffons, pour des raisons sécuritaires ou fonctionnelles, il suffit de ne pas les installer.

Il est également possible de :

ne pas installer la totalité des griffons mis à disposition ;

installer des griffons supplémentaires[27].

Cette opération relève d’un acte technique. Elle doit être suivie de la déclaration du griffon installé dans le référentiel des griffons, afin que le griffon puisse être utilisé lors d’une opération de préservation.

De fait, au moment de l’initialisation de la plate-forme, il est recommandé de suivre les étapes suivantes :

Qui ? |

Quoi ? |

Via l’IHM démo Vitam ? |

|---|---|---|

Administrateur fonctionnel |

- définit ses besoins en préservation ; |

Non |

Administrateur technique |

- vérifie si les griffons sont installés et disponibles par défaut dans la solution logicielle Vitam ; |

Non |

Administrateur technique et/ou fonctionnel |

- crée le référentiel des griffons en y intégrant les griffons installés ; |

Oui |

17.2.2.4.2.2. Après installation de la solution logicielle Vitam

Tout paramétrage d’une opération de préservation passant par l’administration des scénarios de préservation nécessite l’installation préalable d’au moins un griffon dans la solution logicielle Vitam et sa déclaration dans le référentiel des griffons.

De fait, avant toute opération de préservation, il est recommandé de suivre les étapes suivantes :

Qui ? |

Quoi ? |

Via l’IHM démo Vitam ? |

|---|---|---|

Administrateur technique |

- vérifie si le griffon que l’on souhaite solliciter est installé et disponible dans la solution logicielle Vitam ; |

Non |

Administrateur technique et/ou fonctionnel |

- vérifie si le griffon est référencé dans le référentiel des griffons ; |

Oui |

Administrateur technique et fonctionnel |

crée un scénario de préservation utilisant le griffon en question |

Oui |

Administrateur fonctionnel |

lance l’opération de préservation |

Oui |

17.2.2.4.3. Comment nommer un exécutable ?

Chaque griffon définit un nom technique faisant référence à l’outil exécutable par la solution logicielle Vitam (champ « ExecutableName »).

Afin que l’outil soit exécuté :

si on utilise un griffon implémenté nativement dans la solution logicielle Vitam, la règle est de nommer l’outil comme suit : nom de l’outil en minuscules et sans espace, suivi d’un tiret et du terme « griffin » ; imagemagick-griffin jhove-griffin

si on utilise un griffon implémenté a posteriori dans la solution logicielle Vitam, la règle est de nommer l’outil tel qu’il a été déclaré et installé dans la solution logicielle Vitam.

17.2.2.4.4. Quand et comment ré-importer et mettre à jour le référentiel des griffons ?

La mise à jour du référentiel des griffons s’avère nécessaire pour répondre aux besoins suivants :

mise à jour des informations relatives à un ou plusieurs griffons (ex : modification de la description) ;

ajout d’un nouveau griffon, pour faire suite à l’installation de ce dernier ;

suppression d’un griffon.

La solution logicielle Vitam permet de mettre à jour le référentiel, en procédant à un réimport complet de celui-ci. Cette opération s’effectue uniquement sur le tenant d’administration.

Points d’attention :

La montée de version d’un griffon peut engendrer la création d’un nouvel enregistrement dans le référentiel des griffons, quand l’outil a complètement changé et nécessite une nouvelle installation du griffon. En revanche, si sa montée de version ne consiste qu’en une mise à jour de certains de ses modules, il n’est pas nécessaire de modifier le référentiel des griffons.

Après la mise à jour du référentiel, il est recommandé à l’administrateur technique de vérifier que la liste des griffons présents dans le référentiel correspond aux différents griffons installés sur la plate-forme.

Un griffon pouvant être utilisé dans un ou plusieurs scénario(s) de préservation, il est recommandé de vérifier son utilisation dans le référentiel des scénarios de préservation, avant de procéder à sa suppression dans le référentiel des griffons.

17.2.2.4.5. Comment procéder lors d’une mise à jour du référentiel des griffons ?

Pour mettre à jour le référentiel des griffons, il est recommandé de suivre les étapes suivantes :

Qui ? |

Quoi ? |

Via l’IHM démo Vitam ? |

|---|---|---|

Administrateur fonctionnel |

- émet le souhait d’ajouter un griffon et demande à l’administrateur technique de l’installer dans la solution logicielle Vitam. |

Non |

Administrateur technique |

- procède à l’installation du griffon ; |

Non |

Administrateur fonctionnel ou technique |

- met à jour le référentiel des griffons sur le tenant d’administration, en tenant compte des informations fournies par l’administrateur technique. |

Oui |

17.2.2.4.6. Quand et comment supprimer un griffon ?

La solution logicielle Vitam ne permet pas de désinstaller un griffon, au sens technique du terme. Si on souhaite ne plus utiliser un griffon, il faut l’ôter du référentiel des griffons. Ainsi, il ne peut plus être utilisé dans un scénario de préservation.

Les raisons pouvant amener à supprimer un griffon sont les suivantes :

Le griffon n’est jamais utilisé. Par souci de clarté, on souhaite le supprimer du référentiel ;

Le griffon est obsolète et a nécessité l’installation d’une version plus récente. Plutôt que de maintenir deux griffons de versions différentes dans le référentiel, on souhaite en supprimer un du référentiel ;

Il y a eu erreur de saisie, qui a entraîné la création d’un griffon qui n’est pas installé et/ou supporté par la solution logicielle Vitam.

Point d’attention : quand on supprime un griffon, il est recommandé de vérifier s’il est utilisé par un ou plusieurs scénario(s) de préservation et de modifier au préalable ces derniers avant de procéder à la suppression du griffon.

17.2.2.4.7. Comment utiliser le référentiel des griffons ?

Intitulé |

Description |

Niveau de recommandation |

|---|---|---|

Import ou modification du référentiel des griffons |

Il est obligatoire d’effectuer les opérations d’import et de mise à jour du référentiel des griffons sur le tenant d’administration. |

Obligatoire |

Import initial du référentiel des griffons |

Il est recommandé d’importer un référentiel des griffons lors de l’installation de la solution logicielle Vitam, si on a installé des griffons. |

|

Recommandé |

||

Mise à jour du référentiel des griffons |

Il est recommandé de mettre à jour le référentiel des griffons. |

Recommandé |

Nommage de l’identifiant des griffons |

L’identifiant des griffons ne doit comprendre ni caractère accentué, ni virgule, ni apostrophe, ni parenthèse, ni espace, ni slash, ni élément de ponctuation, ou tout autre caractère spécial. Ne sont autorisés que l’underscore et le tiret comme séparateurs. |

Obligatoire |

Nommage de l’exécutable |

Il est obligatoire de nommer l’outil comme suit dans le référentiel des griffons, s’il est fourni par la solution logicielle Vitam : nom de l’outil en minuscules et sans espace, suivi d’un tiret et du terme « griffin », afin qu’il puisse être exécuté. |

Obligatoire |

Nommage de l’exécutable |

Si un griffon non fourni avec la solution logicielle Vitam est installé, il est obligatoire de nommer l’outil dans le référentiel des griffons de la même manière qu’il a été déclaré et installé dans la solution logicielle Vitam. |

Obligatoire |

Supprimer un griffon |

Il est recommandé de supprimer un griffon en l’enlevant du référentiel des griffons. |

Recommandé |

Supprimer un griffon utilisé par un à plusieurs scénarios de préservation |

Il est recommandé de vérifier l’utilisation d’un griffon dans le référentiel des scénarios de préservation, avant de procéder à sa suppression dans le référentiel des griffons. |

Recommandé |

17.2.3. Scénarios de préservation

17.2.3.1. Définition

Un scénario de préservation décrit, pour une liste de formats donnée et un griffon donné, les actions de préservation à lancer (génération de binaires, analyse, identification, extraction de métadonnées). Pour chaque griffon, il définit des paramètres (arguments et conditions d’appel), permettant ainsi d’affiner l’action de préservation et d’aller au-delà, par exemple d’une simple génération d’objet binaire. En effet, un scénario de préservation peut avoir pour finalité les actions suivantes :

Action de préservation |

Exemples |

|---|---|

ANALYSE |

la validation d’objets binaires au format PDF par rapport aux spécifications du format PDF, en utilisant, par exemple, les griffons JHOVE ou VeraPDF ; |

ANALYSE |

la vérification qu’un objet binaire a bien une taille de 1024x768 pixels. |

GENERATE |

la conversion d’originaux numériques au format bureautique vers un format PDF, en utilisant, en fonction des formats, soit ImageMagick avec des arguments propres à cet outil, soit LibreOffice avec des arguments propres à ce dernier outil |

GENERATE |

la génération d’objets binaires d’usage de diffusion à partir des originaux numériques en utilisant le griffon ImageMagick et avec pour cible la génération de fichiers JPEG ayant une taille maximale de 1024x768 pixels et une basse définition. |

IDENTIFY |

la réidentification d’objets binaires, en utilisant l’outil d’identification de formats Siegfried. |

EXTRACT |

l’extraction de métadonnées techniques en vue d’alimenter les métadonnées associées aux objets au moyen d’ImageMagick. |

EXTRACT_AU |

l’extraction de métadonnées descriptives en vue d’alimenter les métadonnées des unités archivistiques au moyen de Tesseract. |

Afin de pouvoir être utilisé, un scénario de préservation doit être associé à :

1 à n action(s) de préservation ;

1 à n griffon(s) ;

1 à n format(s).

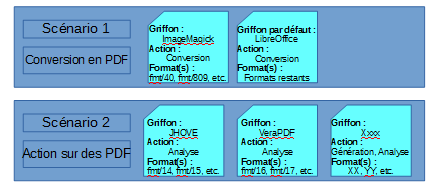

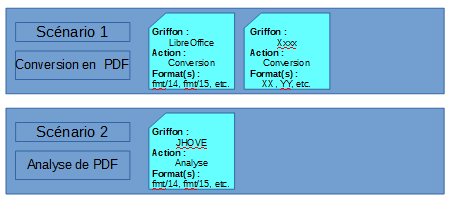

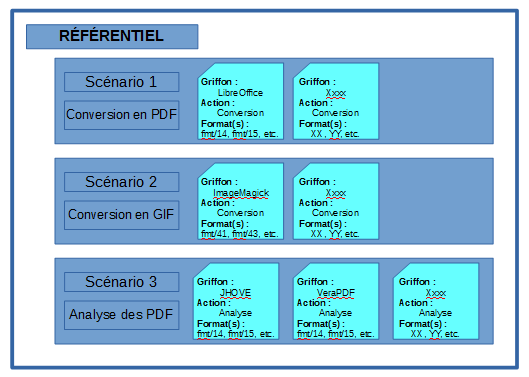

Exemple : le premier scénario couvre une seule action de préservation, effectuée par deux griffons différents sur des formats différents, tandis que le second porte sur deux actions différentes effectuée par des griffons différents sur des formats différents.

En outre, la solution logicielle Vitam permet d’utiliser :

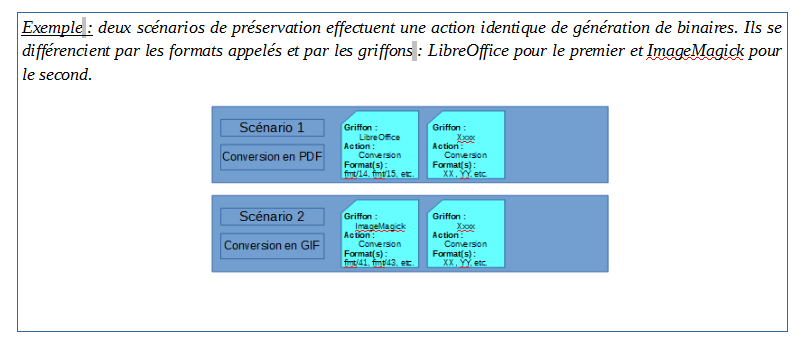

une même action de préservation dans 1 à n scénario(s) de préservation (ex : plusieurs scénarios de préservation peuvent avoir pour objet une action de génération de binaires) ;

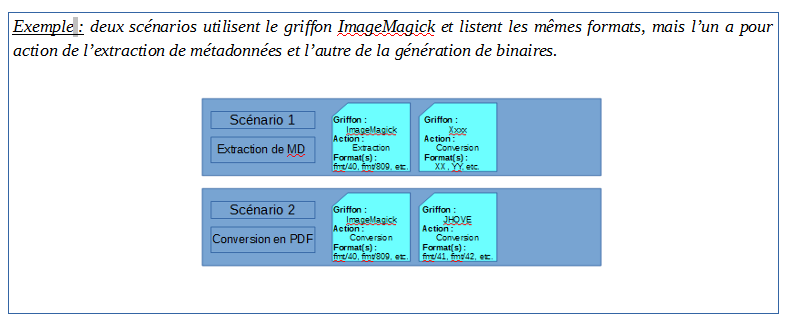

un même griffon pour des tâches diverses dans 1 à n scénario(s) de préservation ;

un même format dans 1 à n scénario(s) de préservation.

Exemple : deux scénarios de préservation ont pour objet les mêmes formats. En revanche, leurs actions et leurs griffons diffèrent.

17.2.3.2. Formalisation

17.2.3.2.1. Dans un fichier JSON

Un référentiel des scénarios de préservation liste l’ensemble des scénarios de préservation pouvant être utilisés par la solution logicielle Vitam. Ce référentiel est importé sous la forme d’un fichier JSON, contenant systématiquement l’ensemble des scénarios de préservation utilisés[30].

{

"Identifier": "PSC-000001",

"Name": "Tranformation en GIF (fmt/43)",

"Description": "Ce scénario, appelant le griffon ImageMagick, permet de convertir des fichiers dont le PUID est fmt/43 en fichiers au format GIF, et prenant la forme de vignettes de 100px x 100px",

"CreationDate": "2018-11-16T15:55:30.721",

"ActionList": [

"GENERATE"

],

"GriffinByFormat": [

{

"FormatList": ["fmt/43"],

"GriffinIdentifier": "GRI-000001",

"Timeout": 2000,

"MaxSize": 10000000,

"Debug":true,

"ActionDetail": [

{

"Type": "GENERATE",

"Values": {

"Extension": "GIF",

"Args": [

"-thumbnail",

"100x100"

]

}

}

]

}

],

"DefaultGriffin": {

"GriffinIdentifier": "GRI-000002",

"Timeout": 2000,

"MaxSize": 10000000,

"Debug":true,

"ActionDetail": [

{

"Type": "GENERATE",

"Values": {

"Extension": "GIF",

"Args": [

"-thumbnail",

"100x100"

]

}

}

]

}

}

Un scénario de préservation donné doit nécessairement comporter les informations suivantes :

identifiant signifiant du scénario de préservation, généré par l’application à l’origine de sa création (Identifier – obligatoire) ;

nom du scénario de préservation (Name – obligatoire) ;

action(s) couverte(s) par le scénario de préservation (ActionList – obligatoire). Ce champ peut contenir 1 à 4 valeurs :

« GENERATE » : le scénario de préservation couvre une opération de génération d’un nouvel objet binaire (par exemple, conversion d’un format) ;

« ANALYSE » : le scénario de préservation permet d’analyser un ou plusieurs format(s) de fichier (par exemple, validation d’un format) ;

« IDENTIFY » : le scénario de préservation permet de réidentifier un ou plusieurs format(s) de fichier ;

« EXTRACT » : le scénario de préservation couvre la fonctionnalité d’extraction de métadonnées techniques contenues dans les objets binaires en vue de les enregistrer dans les métadonnées des groupes d’objets techniques ;

« EXTRACT_AU » : le scénario de préservation couvre la fonctionnalité d’extraction de métadonnées descriptives contenues dans les objets binaires en vue de les enregistrer dans les métadonnées des unités archivistiques.

Une description (Description), ainsi que l’(les) action(s) couverte(s) par le scénario de préservation, pour un griffon donné et une liste de format(s) donnée (bloc GriffonByFormat), voire une action et un griffon à exécuter par défaut (bloc DefaultGriffin), facultatifs, peuvent venir compléter ces informations.

Point d’attention :

L’identifiant d’un scénario ne doit comprendre ni caractère accentué, ni virgule, ni apostrophe, ni parenthèse, ni espace, ni slash, ni élément de ponctuation, ou tout autre caractère spécial. Ne sont autorisés que l’underscore et le tiret comme séparateurs.

17.2.3.2.2. Dans la solution logicielle Vitam

Les scénarios de préservation sont enregistrés dans la base de données MongoDB, dans la collection « PreservationScenario », sous la forme d’enregistrements au format JSON. Chaque enregistrement est modélisé comme suit[31] :

identifiant unique dans l’ensemble du système, fourni par ce dernier (_id – obligatoire) ;

identifiant signifiant du scénario de préservation, généré par l’application à l’origine de sa création (Identifier – obligatoire). Il ne doit comprendre ni caractère accentué, ni virgule, ni apostrophe, ni parenthèse, ni espace, ni slash, ni élément de ponctuation, ou tout autre caractère spécial. Ne sont autorisés que l’underscore et le tiret comme séparateurs.

nom du scénario de préservation (Name – obligatoire) ;

description du scénario de préservation (Description – facultatif) ;

date de création du scénario de préservation. Si l’information n’est pas présente dans le fichier JSON importé dans la solution logicielle Vitam, la date est fournie par la solution logicielle Vitam et correspond à la date de création de l’enregistrement (CreationDate – obligatoire) ;

date correspondant à la dernière modification de l’enregistrement, fournie par la solution logicielle Vitam (LastUpdate – obligatoire) ;

action(s) couverte(s) par le scénario de préservation (ActionList – obligatoire). Ce champ peut contenir 1 à 4 valeurs :

« GENERATE » : le scénario de préservation couvre une opération de génération d’un nouvel objet binaire (par exemple, conversion d’un format) ;

« ANALYSE » : le scénario de préservation permet d’analyser un ou plusieurs format(s) de fichier (par exemple, validation d’un format) ;

« IDENTIFY » : le scénario de préservation permet de réidentifier un ou plusieurs format(s) de fichier ;

« EXTRACT » : le scénario de préservation couvre la fonctionnalité d’extraction de métadonnées techniques contenues dans les objets binaires en vue de les enregistrer dans les métadonnées des groupes d’objets techniques ;

« EXTRACT_AU » : le scénario de préservation couvre la fonctionnalité d’extraction de métadonnées descriptives contenues dans les objets binaires en vue de les enregistrer dans les métadonnées des unités archivistiques ;

tenant dans lequel l’enregistrement a été créé, fourni par le système (_tenant – obligatoire) ;

version du scénario de préservation, fournie par le système (_v – obligatoire).

Si l’enregistrement est égal à « 0 », il s’agit de l’enregistrement d’origine.

Si l’enregistrement est supérieur à « 1 », l’enregistrement a fait l’objet de 1 à n mise(s) à jour.

Deux blocs supplémentaires, pouvant être vide, détaille le périmètre du scénario de préservation :

un bloc GriffinByFormat (Action(s) couverte(s) – facultatif) précise l’(les) action(s) couverte(s) par le scénario de préservation, pour un griffon donné et une liste de format(s) donnée ;

un bloc DefaultGriffin (Action par défaut – facultatif) permet de définir une(des) action(s) par défaut, si l’action principale du scénario de préservation ne s’exécute pas. Chacun de ces blocs comprend les éléments suivants :

identifiant du griffon à exécuter (GriffinIdentifier – obligatoire) ;

temps maximal de traitement (Timeout – obligatoire) ;

taille maximale des objets binaires (MaxSize – obligatoire) ;

debug (Debug – obligatoire).

Si la valeur est égale à « true », les anomalies rencontrées[32] sont récupérées dans les logs de la solution logicielle Vitam ;

Si la valeur est égale à « false », les anomalies rencontrées ne sont pas récupérées dans les logs de la solution logicielle Vitam ;

les commande(s) à exécuter (ActionDetail – obligatoire)[33], qui se déclinent en :

Type d’action à exécuter (Type – obligatoire). Ce champ peut contenir 1 à 4 valeurs :

GENERATE » : le scénario de préservation couvre une opération de génération d’un nouvel objet binaire (par exemple, conversion d’un format) ;

« ANALYSE » : le scénario de préservation permet d’analyser un ou plusieurs format(s) de fichier (par exemple, validation d’un format) ;

« IDENTIFY » : le scénario de préservation permet de réidentifier un ou plusieurs format(s) de fichier ;

« EXTRACT » : le scénario de préservation couvre la fonctionnalité d’extraction de métadonnées techniques contenues dans les objets binaires en vue de les enregistrer dans les métadonnées des groupes d’objets techniques ;

« EXTRACT_AU » : le scénario de préservation couvre la fonctionnalité d’extraction de métadonnées descriptives contenues dans les objets binaires en vue de les enregistrer dans les métadonnées des unités archivistiques ;

Valeur(s) (Values – facultatif), précisant les commandes passées par le scénario de préservation au griffon. Ce champ contient les éléments suivants :

des argument(s) (Args – facultatif), correspondant à une commande passée au griffon selon un langage et une grammaire comprise par ce dernier ;

une extension de sortie (Extension – facultatif), permettant de préciser, dans le cadre d’une opération de génération d’objet binaire, l’extension du format généré attendue ;

une liste de données à extraire (FilteredExtractedObjectGroupData – facultatif), déterminant les métadonnées à extraire des objets binaires et à enregistrer dans la collection « ObjectGroup », dans le cadre d’une opération d’extraction de métadonnées. Ce champ peut contenir les valeurs suivantes :

« ALL_METADATA » : en vue d’obtenir une extraction de l’ensemble des métadonnées internes des objets binaires, enregistrées et indexées unitairement ;

« RAW_METADATA » : en vue d’obtenir une extraction de l’ensemble des métadonnées internes des objets binaires dans un champ unique ;

une liste de métadonnées internes en particulier, correspondant à des objets (ex : resolution, compression, geometry).

Le bloc GriffinByFormat contient en plus un élément listant le(s) format(s) concerné(s) par le scénario de préservation (FormatList – obligatoire).

Point d’attention : si le scénario de préservation a vocation à réaliser des extractions de métadonnées externes, il est recommandé d’ajouter dans l’ontologie les métadonnées destinées à être extraites et de les indexer dans le moteur de recherche Elastic Search.

17.2.3.3. Mécanismes mis en œuvre dans la solution logicielle Vitam

17.2.3.3.1. Import

Dans la solution logicielle Vitam, il est possible d’importer un référentiel des scénarios de préservation, fonctionnant en mode « esclave », tenant par tenant. Il s’agit d’une opération d’administration (« MASTERDATA »), tracée dans le journal des opérations de la solution logicielle Vitam[34].

17.2.3.3.2. Ré-import et mise à jour

La modification du référentiel des scénarios de préservation s’effectue par un réimport du fichier JSON, en mode « annule et remplace ». De fait, la solution logicielle Vitam permet de :

ajouter un nouveau scénario ;

modifier les informations associées à un scénario ;

supprimer un scénario.

Cette action provoque la création d’une nouvelle version du référentiel. Les différentes versions du référentiel font l’objet d’une sauvegarde sur les offres de stockage utilisées par la solution logicielle Vitam.

Elle fait l’objet d’une journalisation dans le journal des opérations (opération d’administration de type « MASTERDATA »)[35].

Lors de ce ré-import ou de cette mise à jour, l’opération peut aboutir aux statuts suivants :

Statut |

Motifs |

|---|---|

Succès |

l’opération a été réalisée sans rencontrer de problèmes particuliers. |

Échec[36] |

sans journalisation : |

avec journalisation : |

17.2.3.3.3. Accès au référentiel

La solution logicielle Vitam permet d’effectuer des recherches dans le référentiel des scénarios de préservation. Il est possible d’obtenir :

une liste de résultats,

un résultat par facettes (nombre d’occurrences pour une métadonnée donnée). Sont disponibles les facettes de type :

« terms » : pour obtenir des catégories basées sur les valeurs distinctes d’un champ spécifique et le nombre associé,

« filters » : pour obtenir des résultats d’agrégations par filtres sur les résultats,

« range » : pour obtenir des agrégations par plages de dates,

« sum » : pour obtenir des totaux sur des champs,

« count » : pour obtenir le nombre de valeurs présentes sur des champs,

« cardinality » : pour obtenir le nombre exact de valeurs présentes sur des champs (usage non recommandé).

Par ailleurs, la solution logicielle permet de consulter le détail d’un scénario en particulier.

L’accès au référentiel est possible uniquement depuis les API.

17.2.3.4. Conseils de mise en œuvre

À l’issue de cette phase de réalisation de fonctionnalités concernant le référentiel des scénarios de préservation, l’équipe projet Vitam est en mesure de fournir quelques recommandations de mise en œuvre :

17.2.3.4.1. À quoi sert le référentiel des scénarios de préservation ?

L’objectif du référentiel est de :

connaître l’ensemble des scénarios de préservation disponibles et utilisables dans la solution logicielle Vitam ;

gérer et administrer une politique de préservation dont les scénarios de préservation sont une déclinaison ;

permettre l’utilisation des scénarios de préservation ainsi référencés dans une à plusieurs opération(s) de préservation.

17.2.3.4.2. Quand et comment créer un référentiel des scénarios de préservation ?

Créer un scénario de préservation est un pré-requis obligatoire pour lancer n’importe quelle opération de préservation. La création d’un scénario de préservation nécessite :

l’installation préalable d’au moins un griffon dans la solution logicielle Vitam et sa déclaration dans le référentiel des griffons ;

l’installation préalable d’un référentiel des formats contenant les formats destinés à être référencés dans un scénario de préservation.

De fait, afin de créer un scénario de préservation, il est recommandé de suivre les étapes suivantes :

Qui ? |

Quoi ? |

Via l’IHM démo Vitam ? |

|---|---|---|

Administrateur fonctionnel |

- détermine le scénario de préservation qu’il veut mettre en œuvre et l’outil qu’il souhaite utiliser. |

Non |

Administrateur technique |

- vérifie si le griffon que l’on souhaite solliciter est installé et disponible dans la solution logicielle Vitam |

Non |

Administrateur technique et/ou fonctionnel |

- vérifie si le griffon est référencé dans le référentiel des griffons ; |

Oui |

Administrateur technique et fonctionnel |

crée un scénario de préservation utilisant le griffon en question |

Oui |

Administrateur fonctionnel |

lance l’opération de préservation |

Oui |

17.2.3.4.3. Quand et comment ré-importer et mettre à jour le référentiel des scénarios de préservation ?

La mise à jour du référentiel des scénarios de préservation s’avère nécessaire pour répondre aux besoins suivants :

mise à jour des informations relatives à un ou plusieurs scénario(s) de préservation (ex : ajout d’un format dans un scénario, correction de la description, etc.) ;

ajout d’un nouveau scénario de préservation ;

suppression d’un scénario de préservation.

La solution logicielle Vitam permet de mettre à jour le référentiel dans la solution logicielle Vitam, en procédant à un réimport complet du référentiel.

Points d’attention :

La solution logicielle Vitam effectue des contrôles sur l’existence des griffons et formats déclarés dans un scénario de préservation. En d’autres termes, il faut veiller à ce que les griffons et formats déclarés dans un scénario existent dans le référentiel des griffons pour les uns et dans le référentiel des formats pour les autres, avant de procéder à la mise à jour du référentiel des scénarios de préservation, sans quoi cette opération échouera.

17.2.3.4.4. Quand et comment créer un scénario de préservation ?

17.2.3.4.4.1. Réflexion autour des besoins en termes de préservation

Avant de créer un scénario de préservation et de l’ajouter au référentiel des scénarios de préservation, il faut réfléchir aux actions de préservation que l’on souhaite mener :

Action |

Questions |

|---|---|

Identifier le contexte |

quels sont les fichiers numériques sur lesquels il faut procéder à une opération de préservation ? Pourquoi ? Existe-il un besoin légal ? |

Identifier le périmètre |

y a-t-il une seule ou plusieurs séries de fichiers numériques à traiter ? Quel est leur format ? |

Identifier l’action |

quelle action souhaite-t-on réaliser ? Souhaite-t-on procéder à une succession d’actions ? |

Identifier l’outil (griffon) |

quel outil utiliser ? S’il existe plusieurs outils pour une même action de préservation, souhaite-on en utiliser un ou plusieurs ? |

En fonction du périmètre, de(s) l’action(s) à effectuer et de(s) l’outil(s) privilégié(s), la conception du scénario de préservation variera. Par exemple :

On peut envisager de réaliser un scénario unique d’identification de formats en utilisant le griffon par défaut Siegfried. Ce scénario ne spécifie pas de formats en particulier dans la mesure où Siegfried couvre les formats référencés dans le registre PRONOM ;

Si on veut faire une succession d’actions identiques sur un fichier numérique (d’abord le transformer de A en B, puis de B en C), il faudra faire deux scénarios, car on va intervenir sur deux objets binaires de formats différents ;

Si on veut faire deux actions différentes sur le même fichier numérique (analyse, puis conversion), on doit créer deux scénarios : l’un pour l’analyse, l’autre pour la conversion, car un même scénario ne peut avoir deux actions à réaliser portant sur le même format.

17.2.3.4.4.2. Rédaction d’un scénario de préservation

La création d’un nouveau scénario de préservation s’effectue par un réimport complet du référentiel, auquel a été ajouté un scénario supplémentaire.

Elle obéit à des règles strictes :

Le scénario de préservation doit avoir un identifiant signifiant (Identifier) unique dans le référentiel des scénarios de préservation. Cet identifiant est généré par l’application à l’origine de sa création. Il ne doit comprendre ni caractère accentué, ni virgule, ni apostrophe, ni parenthèse, ni espace, ni slash, ni élément de ponctuation, ou tout autre caractère spécial. Ne sont autorisés que l’underscore et le tiret comme séparateurs.

Il doit comporter un nom (Name) ;

Il doit préciser les actions de préservation qu’il couvre (ActionList).

Ces actions, qui sont au nombre de cinq, correspondent obligatoirement à la liste suivante : « GENERATE », « ANALYSE », « IDENTIFY », « EXTRACT », « EXTRACT_AU » ;

Le scénario peut couvrir 1 à 4 de ces actions.

Il précise les actions couvertes pour un griffon donné et une liste de format(s) donnée (GriffinByFormat). Il peut préciser une à plusieurs actions. Chacune de ces actions :

peut être couverte par un griffon différent ;

peut être différente les unes des autres ;

doit porter sur des formats différents. Cela signifie que chaque liste de formats associée à un griffon donné ne doit pas contenir de formats identiques. Si c’est le cas, le format répété ne sera traité qu’une seule fois dans le cadre d’une opération de préservation exécutant le scénario de préservation.

Pour une action couverte par un griffon donné, il est obligatoire de paramétrer les éléments suivants :

identifiant du griffon à exécuter (GriffinIdentifier). Le griffon doit avoir été préalablement installé dans la solution logicielle Vitam et référencé dans le référentiel des griffons, sans quoi le scénario de préservation ne fonctionnera pas ;

temps maximal de traitement (Timeout). Il s’agit d’indiquer le temps en secondes au bout duquel la solution logicielle Vitam, en l’absence de réponse du griffon, arrêtera l’action de préservation. Le timeout est fonction du griffon et de la réactivité de ce dernier. Par exemple :

pour Siegfried, il est de l’ordre de la seconde ;

pour Tesseract, dans la mesure où l’on doit pouvoir traiter des objets binaires au format TIFF multi-images assez volumineux, il est plutôt de l’ordre de 10 minutes ;

taille maximale des objets binaires (MaxSize) sur lesquels l’action de préservation peut être effectuée en utilisant ce scénario de préservation. Elle est exprimée en octets.

debug (Debug).

Si la valeur est égale à « true », les anomalies rencontrées[38] sont récupérées dans les logs de la solution logicielle Vitam. Devant permettre d’analyser un dysfonctionnement dans le contexte de l’utilisation d’un griffon dans la solution logicielle Vitam, cette option ne doit être activée que dans un contexte de pré-production ;

Si la valeur est égale à « false », les anomalies rencontrées ne sont pas récupérées dans les logs de la solution logicielle Vitam.

la(les) commande(s) à exécuter (ActionDetail), qui se décline(nt) en :

Type d’action à exécuter (Type – obligatoire). Ce champ doit contenir une de ces quatre valeurs :

« GENERATE » : le scénario de préservation couvre une opération de génération d’un nouvel objet binaire (par exemple, conversion d’un format) ;

« ANALYSE » : le scénario de préservation permet d’analyser un ou plusieurs format(s) de fichier (par exemple, validation d’un format) ;

« IDENTIFY » : le scénario de préservation permet de réidentifier un ou plusieurs format(s) de fichier ;

« EXTRACT » : le scénario de préservation couvre la fonctionnalité d’extraction de métadonnées techniques contenues dans les objets binaires en vue de les enregistrer dans les métadonnées des groupes d’objets techniques ;

« EXTRACT_AU » : le scénario de préservation couvre la fonctionnalité d’extraction de métadonnées descriptives contenues dans les objets binaires en vue de les enregistrer dans les métadonnées des unités archivistiques ;

Valeur(s) (Values), précisant les commandes passées par le scénario de préservation au griffon[39]. Ce champ contient des éléments différents en fonction du type d’action déclaré :

pour les actions de préservation « ANALYSE », « GENERATE », « IDENTIFY » et, « EXTRACT », ce champ a pour valeur « null » ou peut être absent ;

pour l’action « GENERATE », c’est un objet pouvant, en plus du cas précédent, posséder deux champs : ◦ une extension (Extension) chaîne de caractères servant à rajouter une extension aux fichiers générés, à écrire, de préférence, en minuscules (ex : pdf) ; ◦ le cas échéant, une liste d’arguments (Args) utilisés lors de la commande système qu’effectue le griffon sur les objets binaires concernés. Ces arguments doivent être conformes à ceux qui sont attendus et paramétrés pour être interprétés par le griffon utilisé[40].

pour l’action « EXTRACT », c’est un objet pouvant, en plus du premier cas, posséder un champ permettant de lister les données à extraire des objets binaires et à enregistrer dans la collection « ObjectGroup » (FilteredExtractedObjectGroupData). Ce champ peut contenir les valeurs suivantes : ◦ « ALL_METADATA » : en vue d’obtenir une extraction de l’ensemble des métadonnées internes des objets binaires, enregistrées et indexées unitairement ; ◦ « RAW_METADATA » : en vue d’obtenir une extraction de l’ensemble des métadonnées internes des objets binaires dans un champ unique ; ◦ une liste de métadonnées internes en particulier, correspondant à des objets (ex : resolution, compression, geometry).

Point d’attention :

Si le scénario de préservation a vocation à réaliser des extractions de métadonnées interne, il est recommandé d’ajouter dans l’ontologie les métadonnées destinées à être extraites et de les indexer dans le moteur de recherche Elastic Search.

Exemple : ce scénario de préservation permet de convertir au format PDF une liste de formats avec ImageMagick et une autre liste de formats avec LibreOffice. Pour les autres formats non listés, le scénario effectue par défaut une analyse avec JHOVE.

[

{

"Identifier": "PSC-000001",

"Name": "Tranformation en pdf",

"Description": "Ce scénario permet de transformer un grand nombre de formats (bureautique et image) en PDF.",

"ActionList": ["GENERATE"],

"GriffinByFormat": [

{

"FormatList": ["fmt/40", "fmt/809"],

"GriffinIdentifier": "GRI-000003",

"Timeout": 20,

"MaxSize": 10000000,

"Debug":true,

"ActionDetail": [

{"Type": "GENERATE","Values": {"Extension": "pdf", "Args": ["-f","pdf","-e","SelectedPdfVersion=1"]}},

{"Type": "ANALYSE","Values": {"Args": ["-strict"]}}]

},

{

"FormatList": ["fmt/41","fmt/42"],

"GriffinIdentifier": "GRI-000001",

"Timeout": 10,

"MaxSize": 10000000,

"Debug":true,

"ActionDetail": [

{"type": "GENERATE","values": {"Extension": "pdf","Args": ["-quality","100","-units","PixelsPerInch","-density","72x72"]}}]

}

],

"DefaultGriffin": {

"GriffinIdentifier": "GRI-000005",

"Timeout": 10,

"MaxSize": 10000000,

"Debug":true,

"ActionDetail": [

{"Type": "ANALYSE","Values": {"Args": ["-strict"]}}]

}

}

]

17.2.3.4.5. Quand et comment supprimer un scénario de préservation ?

Si on ne souhaite plus utiliser un scénario de préservation, il faut l’ôter du référentiel des scénarios de préservation.

Ainsi, il ne peut plus être utilisé dans une opération de préservation.

Les raisons pouvant amener à supprimer un scénario sont les suivantes :

Le scénario n’est jamais utilisé ou n’est plus utilisé. Par souci de clarté, on souhaite le supprimer du référentiel ;

Le référentiel contient deux scénarios identiques. Plutôt que de les maintenir séparément, on souhaite en supprimer un du référentiel ;

Le scénario fait appel à un griffon qui n’est plus utilisé dans le système ;

Il y a eu erreur de saisie dans le référentiel, qui a entraîné la création d’une deuxième version d’un scénario de préservation.

Point d’attention : avant de supprimer tout scénario de préservation, il est recommandé de vérifier qu’il n’est pas utilisé dans le cadre d’une opération de préservation en cours de réalisation.

17.2.3.4.6. Comment élaborer et structurer un référentiel des scénarios de préservation ?

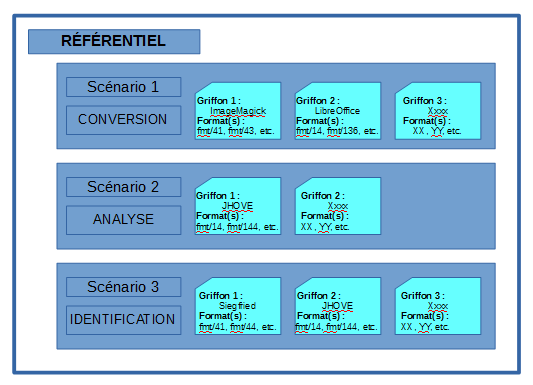

Le référentiel des scénarios de préservation peut être alimenté de manière très modulaire :

d’une manière très générique, en réduisant le nombre de scénarios au nombre d’actions de préservation possibles : validation, conversion, identification, extraction ;

d’une manière plus spécifique, en se focalisant sur :

un type de format en particulier par scénario ;

la finalité du scénario de préservation, en dissociant les scénarios par type d’action et format.

Cas 1 : un scénario par type d’action de préservation

Cette première solution présente l’avantage de limiter le nombre de scénarios. En revanche, la mise au point de chacun des scénarios peut s’avérer complexe et leur utilisation dans le cadre d’une opération de préservation peut s’avérer lourde en termes de traitement et de performance. L’élaboration de ce type de scénarios génériques peut être envisagée dans le cadre d’opérations de préservation portant sur l’ensemble des objets binaires conservés dans la solution logicielle Vitam et tournant en tâche de fond.

Cas 2 : un scénario par format

Cette deuxième solution permet d’effectuer des opérations de préservation plus ciblées et de répondre à des besoins plus circonscrits en termes de préservation. L’avantage de cette solution est de permettre de ne pas lancer une opération sur l’ensemble des objets binaires conservés dans la solution logicielle Vitam et d’avoir une vision plus claire du contenu de chacun des scénarios de préservation.

Cas 3 : un scénario par finalité

Cette troisième solution, modulaire, permet de disposer de scénarios génériques, portant sur l’ensemble des formats supportés dans la solution logicielle Vitam, en vue de réaliser une opération de préservation en particulier (ex : générer des GIF, grâce à plusieurs griffons et sur une liste exhaustive de formats). Mais elle permet également d’effectuer des actions plus ciblées et de répondre à des besoins plus circonscrits (ex : valider des fichiers PDF).

17.2.3.4.7. Comment utiliser le référentiel des scénarios de préservation ?

Intitulé |

Description |

Niveau de recommandation |

|---|---|---|

Import du référentiel des scénarios de préservation |

Si l’on souhaite procéder à des opérations de préservation, il est obligatoire de : |

Obligatoire |

Import et/ou mise à jour du référentiel des scénarios de préservation |